파일 행위 분석

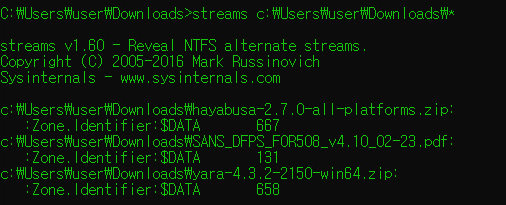

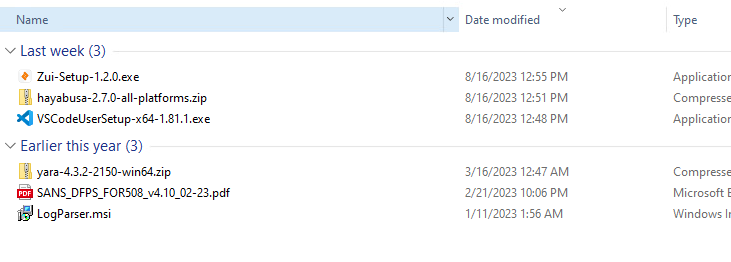

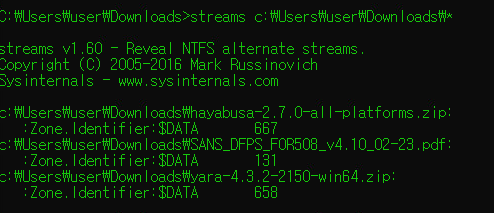

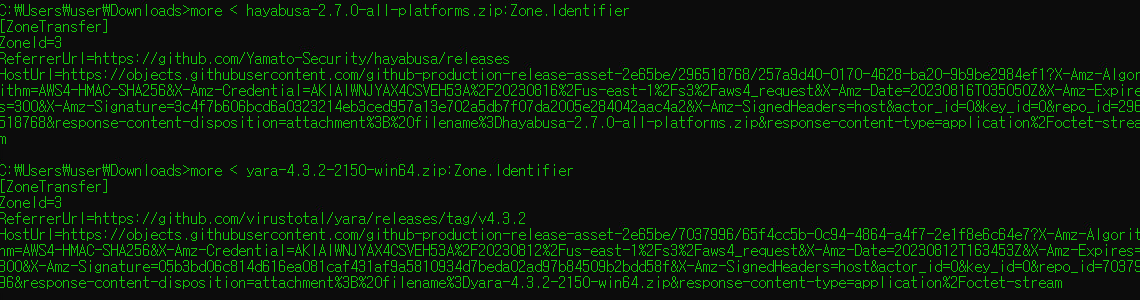

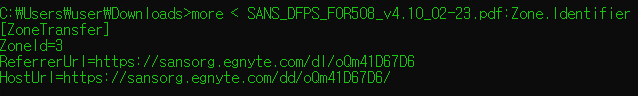

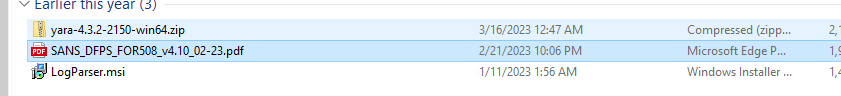

인터넷에서는 총 세개를 다운받음.

)

)

총 세개 파일을 인터넷에서 받았다.

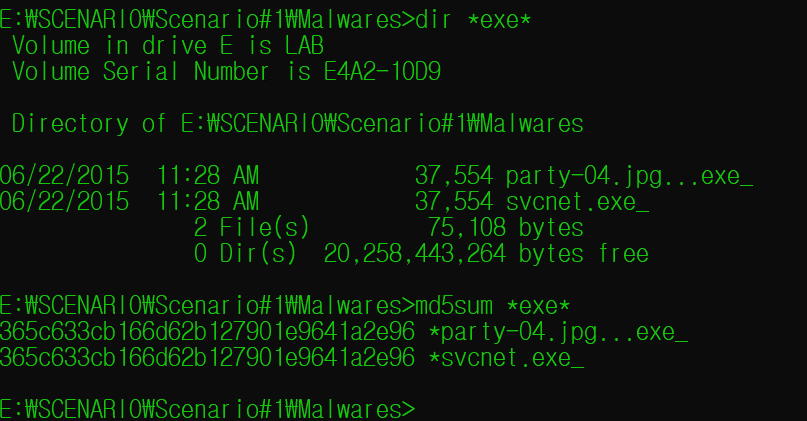

두 악성파일은 같은 해시값을 가진다.

TIMESTAMP EVENT 아티팩트 DESCRIPTION

---------------------------------------------------------------------------------------------

2015-06-22 11:27:58 다운로드 MFT C:\Users\admin\Downloads\Party_Photo.zip

2015-06-22 11:28:09 압축해제 MFT C:\Users\admin\Downloads\Party_Photo\

2015-06-22 11:28:09 파일생성 MFT C:\Users\admin\Downloads\Party_Photo\party-04.jpg....exe

2015-06-22 11:28:40 파일생성 MFT C:\Windows\System32\svcnet.exe

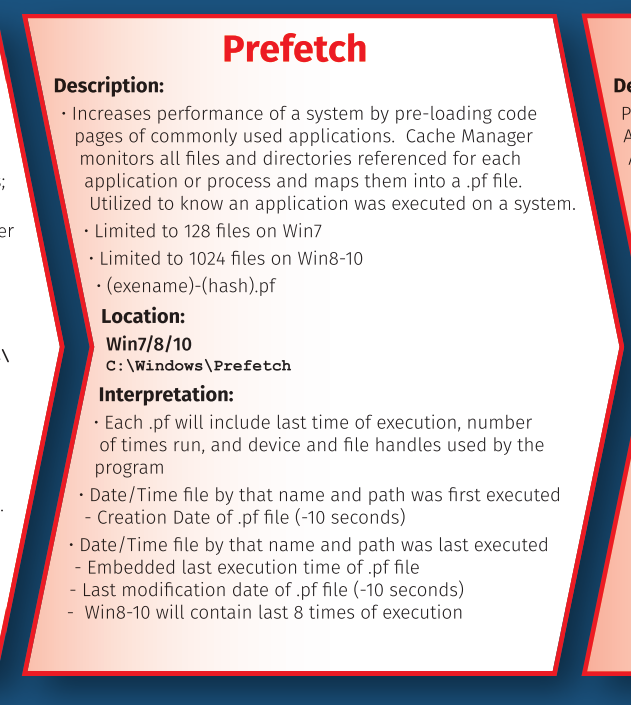

2015-06-22 11:28:40 파일생성 MFT C:\Windows\Prefetch\PARTY-04.JPG....EXE.pf

--------------------------------------------------------------------------------------------- 폰노이만 아키텍쳐 -> 컴퓨터 기본 구조

프로그램은 스토리지 안에 exe 존재 -> 메모리로 이동 -> CPU에서 실행

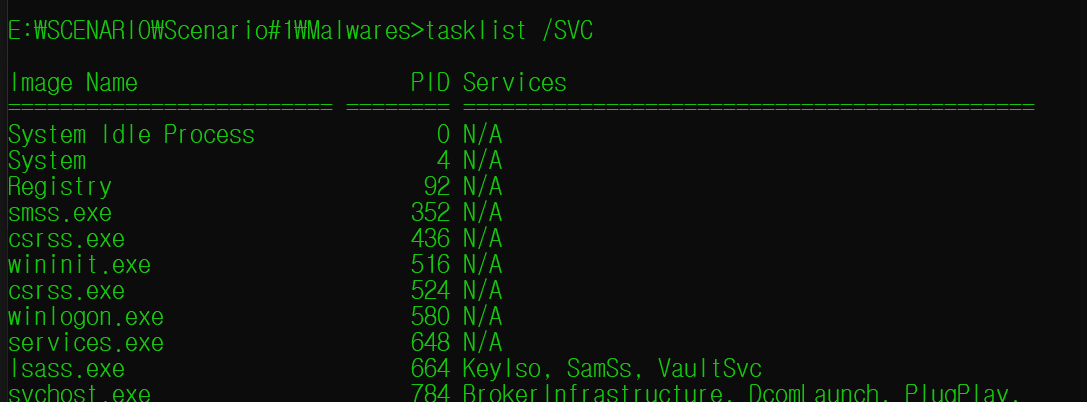

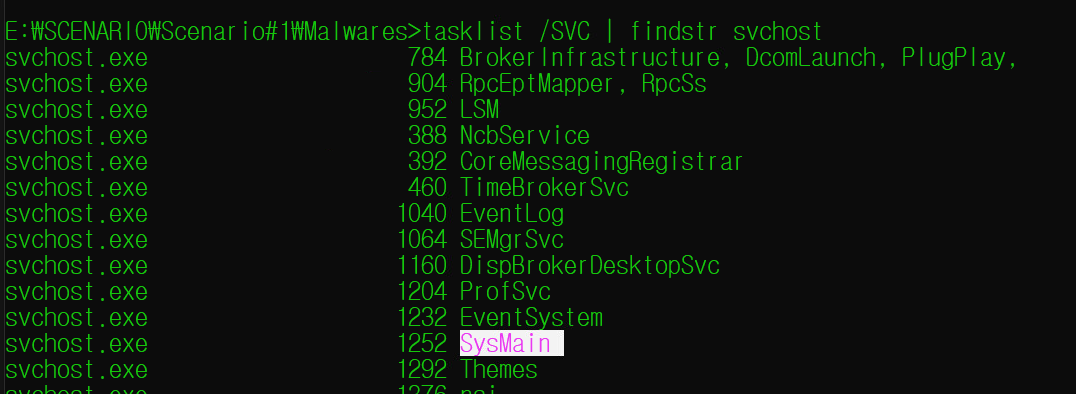

tasklist /SVC -> 서비스를 책임지고 있는 프로세스 리스트들이다.

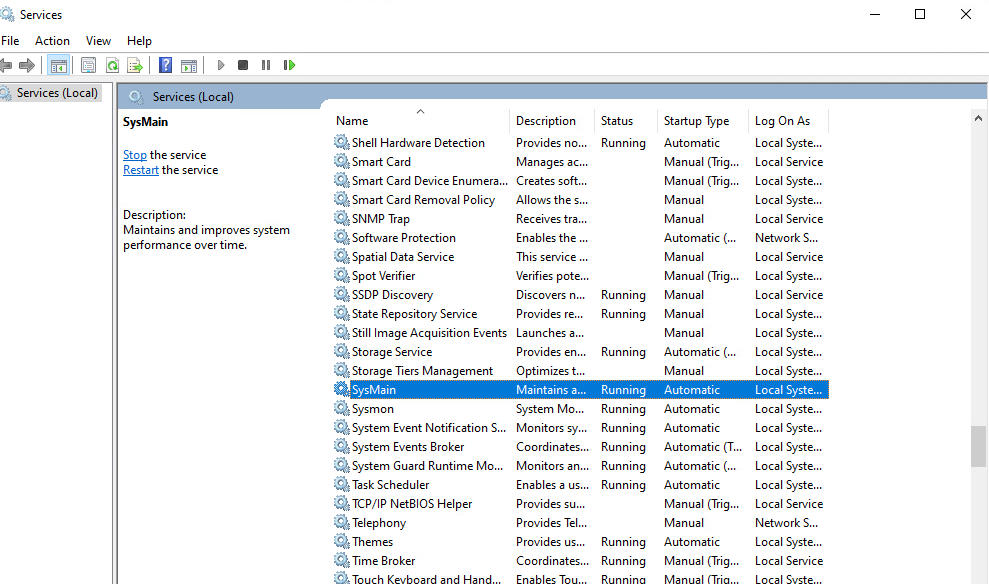

SysMain -> pf를 책임지는 서비스.

svchost는 꼭 하나이상의 서비스를 책임져야 한다.

※ 이건 그냥 네트워크 설정 명령어

이거 중단 시키면 pf 파일 없어짐

pf 의 배경은 -> 스토리지의 속도 저하 때문에 캐시 형태의 기능을 하기 위해 생겼다.

하지만 지금은 SSD가 나와서 이것또한 필요없어졌다.

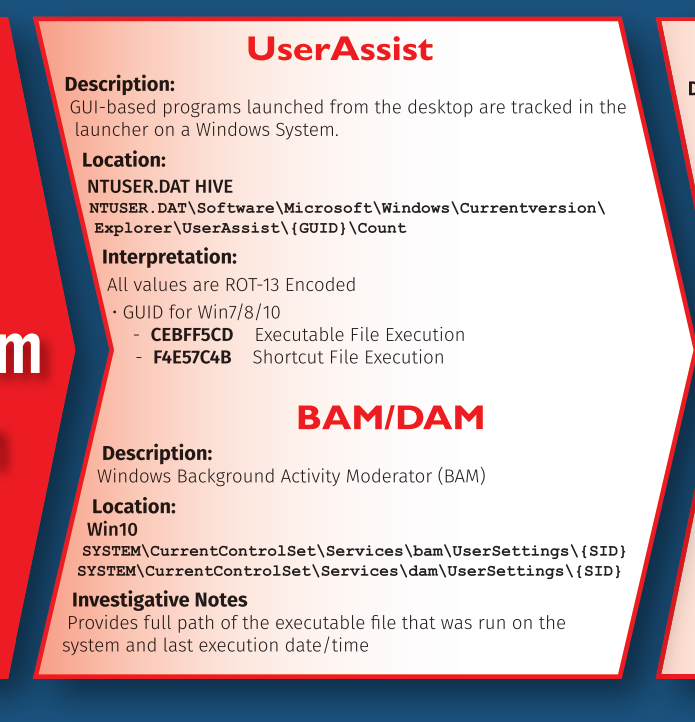

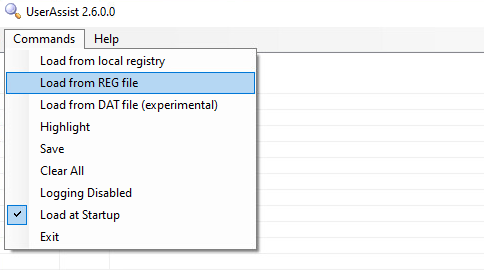

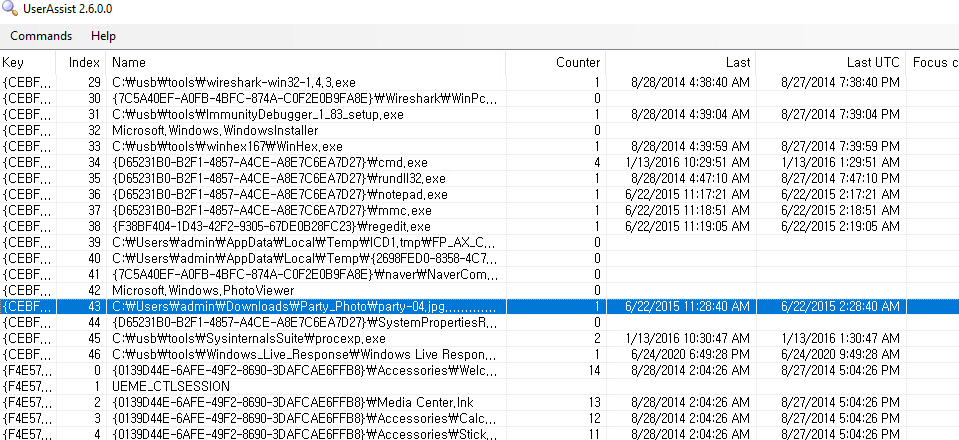

UserAssist는 사용자가 직접 gui상으로 더블클릭을 해서 실행된 흔적이다.

이것은 레지스트리에서 확인할 수 있다.

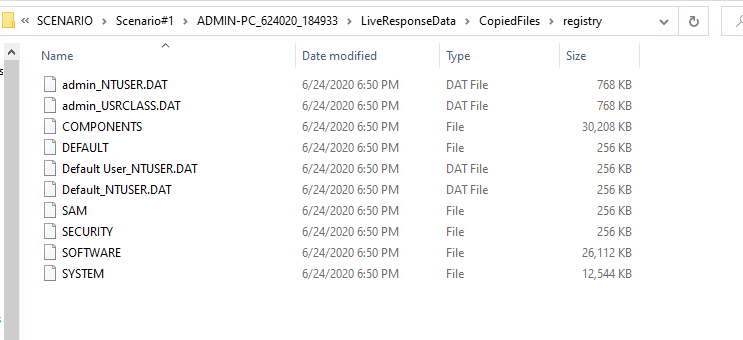

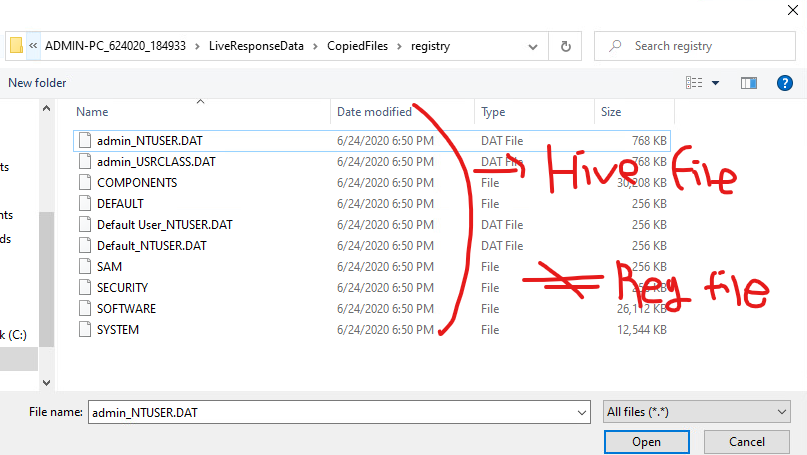

레지스트리 파일에서 Default User_NTUSER.DAT을 분석하면 된다.

- 이론 - 악성코드의 일반적인 유입경로 {

Q. 단말, 서버등에 대한 악성코드의 일반적인 유입 경로- 웹 페이지를 통한 유입

eg) 브라우저의 취약점 공격(익스플로잇)을 통한 유입 (Watering Hole, Drive-by Compromise)

eg) 사회공학 기법을 통한 다운로드/실행 유도

eg) SNS 메신저를 통해 수신받은 링크, 파일 열람을 통한 감염 - 이메일의 첨부파일을 통한 감염

eg) pdf, hwp, docx, xlsx 같은 오피스 문서를 첨부하여 열람하도록 유도 - 외장매체

eg) 스턱스넷(Stuxnet) - 로컬 네트워크에 있는 다른 단말을 통한 유입

eg) 악성코드가 취약점을 이용하여 다른 앤드포인트로 자가증식/감염 하는 경우

eg) 공격자가 측면이동을 위해 다른 시스템을 공격하여 제어 권한을 탈취하고 악성코드 감염 시키는 경우

- 웹 페이지를 통한 유입

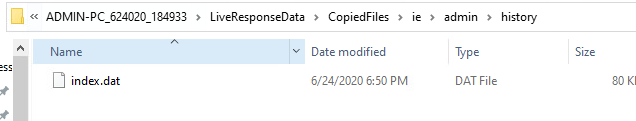

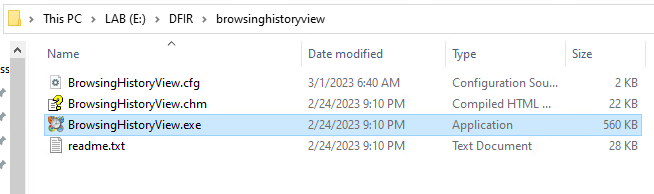

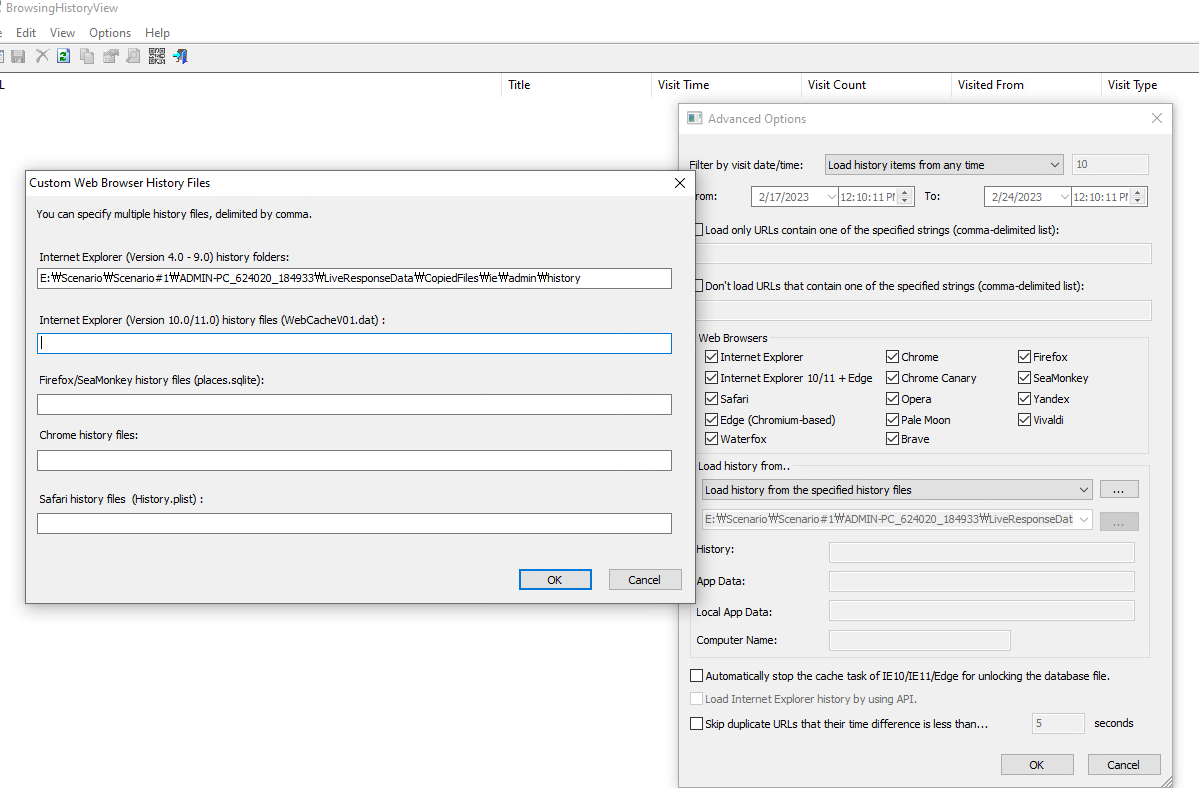

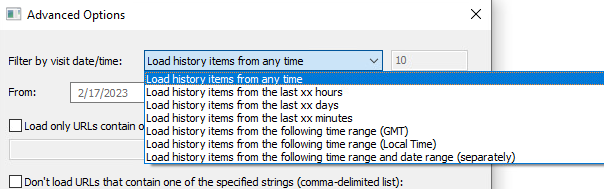

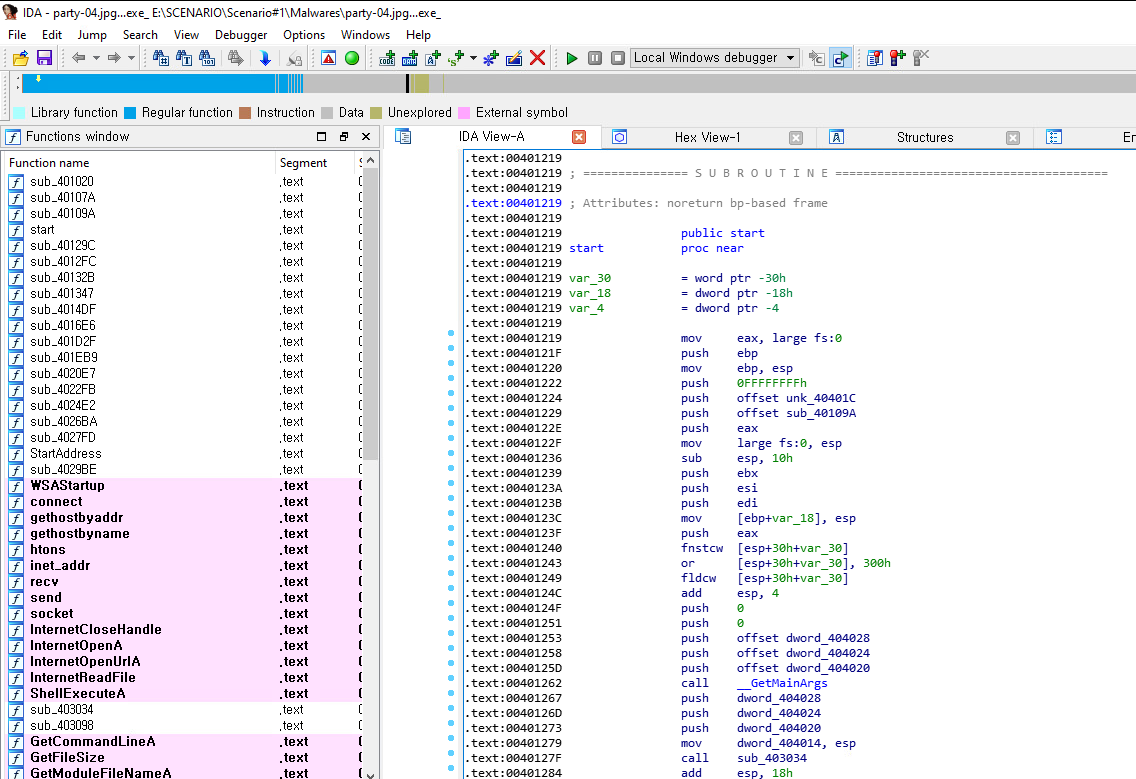

브라우저 히스토리

실제로는 노이즈가 굉장히 심하기 때문에 특정 시간대만 하기도한다.

악성코드를 다운받았던 곳은 에어콘 사이트다.

실습 - NTFS 의 메타파일 분석을 통한 시간정보 확인 (시나리오#1) {

TIMESTAMP EVENT 아티팩트 DESCRIPTION

2015-06-22 11:26~29 웹 서핑 B.H http://www.aircon.co.kr (탑에어컨 사이트)

2015-06-22 11:27:58 다운로드 MFT C:\Users\admin\Downloads\Party_Photo.zip

2015-06-22 11:28:09 압축해제 MFT C:\Users\admin\Downloads\Party_Photo

2015-06-22 11:28:09 파일생성 MFT C:\Users\admin\Downloads\Party_Photo\party-04.jpg....exe

2015-06-22 11:28:30 최초실행 P.F C:\Users\admin\Downloads\Party_Photo\party-04.jpg....exe

2015-06-22 11:28:40 파일생성 MFT C:\Windows\System32\svcnet.exe2015-06-22 11:28:40 최초실행 P.F C:\Windows\System32\svcnet.exe

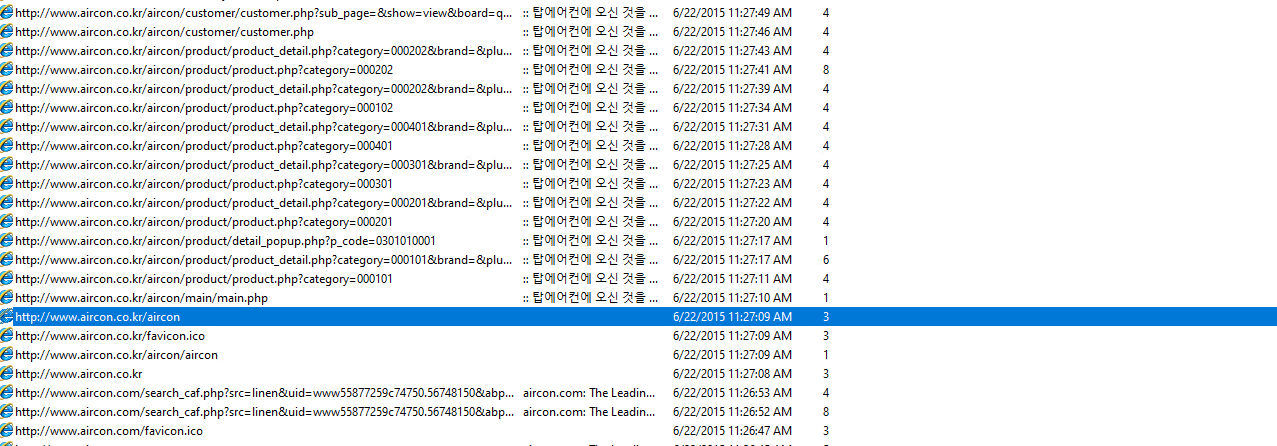

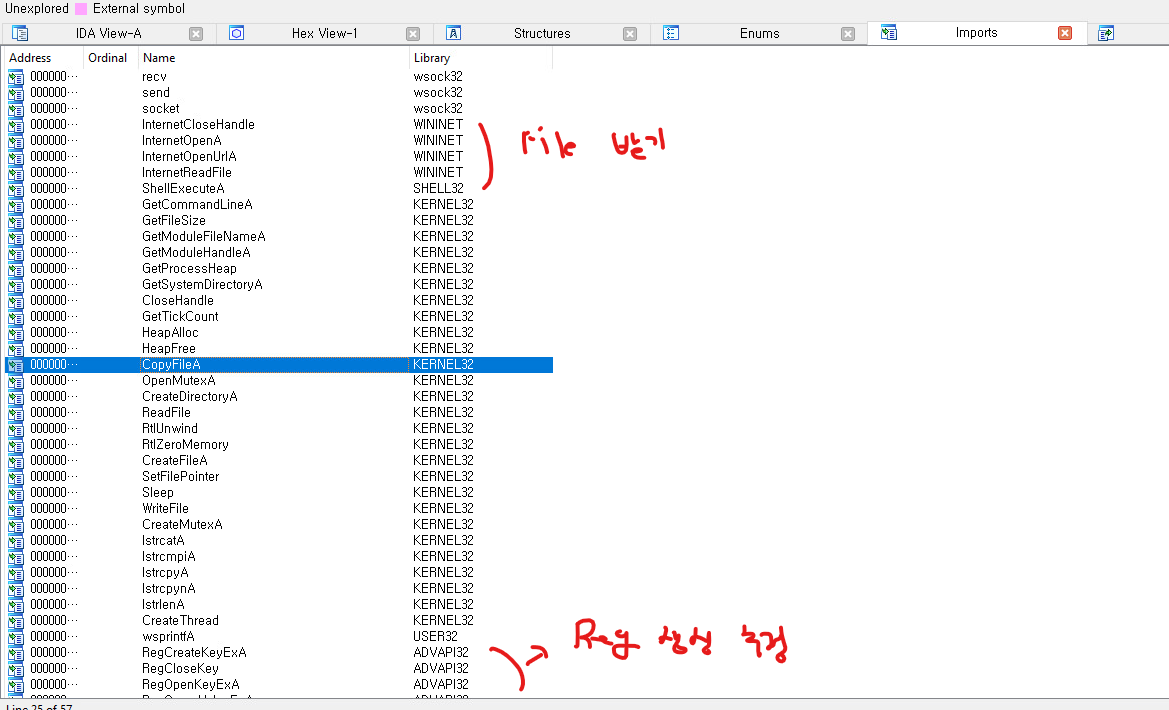

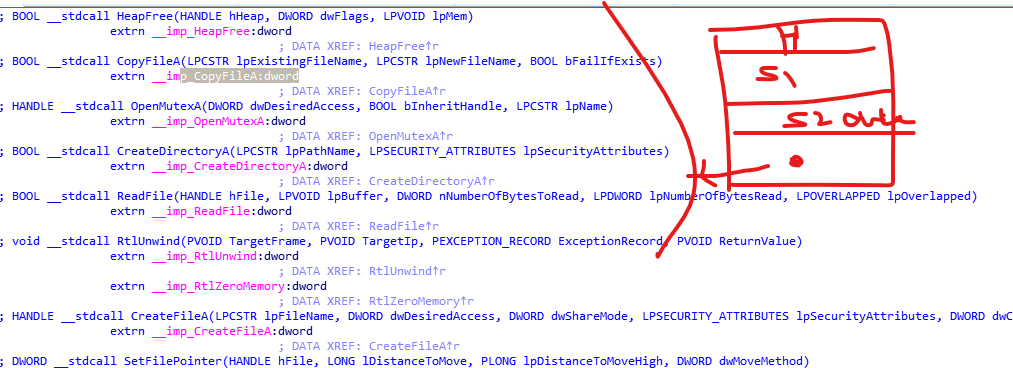

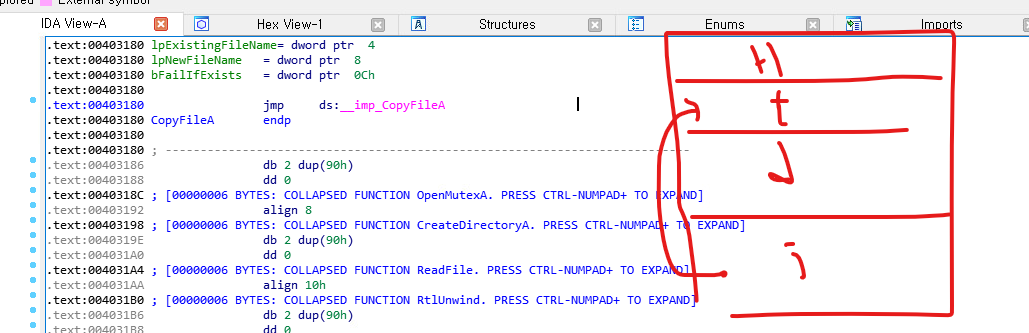

part-04.jpg...exe 악성파일을 IDA freeeware에서 분석해보자

이과정을 통해서 svcnet을 스스로 복제했다는 것을 알 수 있는건데, 어려우니 생략.

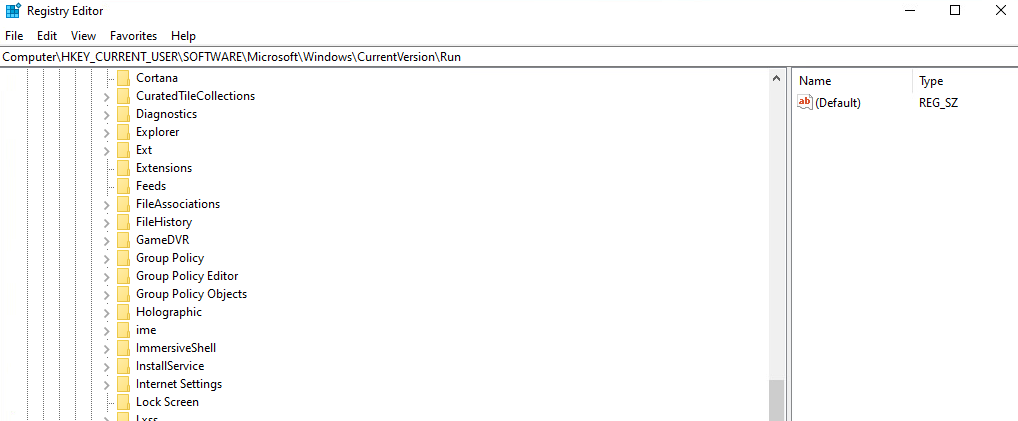

레지스트리

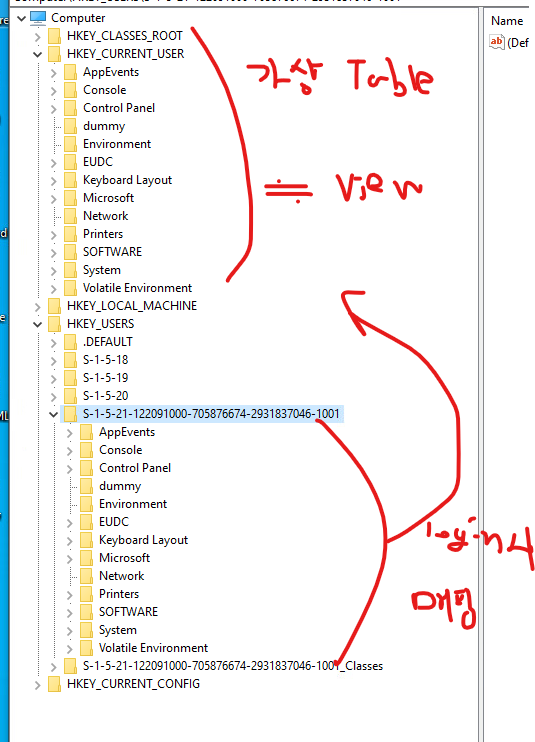

+ 이론 - 레지스트리

KEY(키) - 폴더

VALUE(값) - 파일

VALUE DATA(데이터) - 파일내용

크게 다섯개의 루트키가 있습니다.

그 중에서 파일 형태로 존재하는 루트키를 "Master KEY" 라고 하며,

"Master KEY" 에서 파생된 루트키를 "Derived KEY" 라고 함.

(M)HKLM

C:\Windows\System32\config\

"하이브(HIVE)" 파일

(M)HKU

C:\Users\계정명#1\NTUSER.DAT

C:\Users\계정명#2\NTUSER.DAT

...

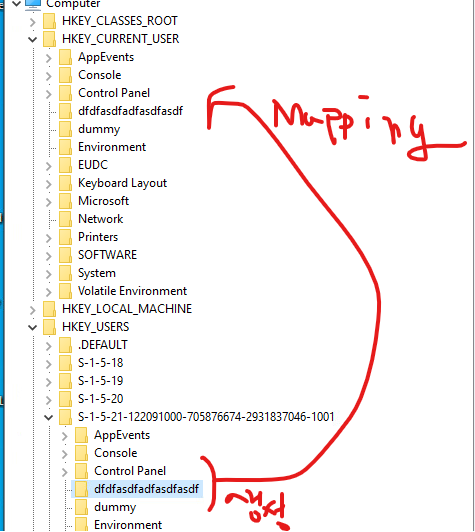

(D)HKCU

HKU 에서 파생되며, 현재 로그인한 사용자의 정보를 담고 있어.

개인 사용자의 설정정보, 테마, 해상도 등등의 모든 정보들이 담김.

USERASSIST도 여기에.

(D)HKCC

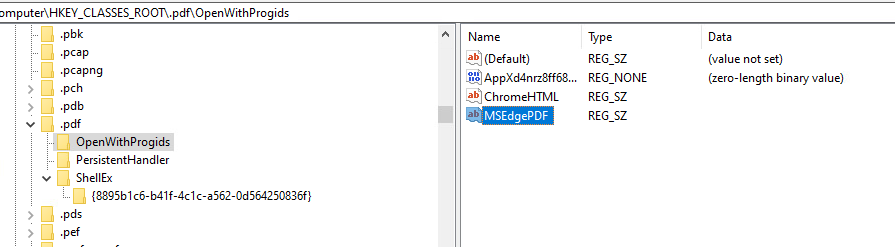

(D)HKCR

파일의 확장자와 실행할 프로그램을 매핑하는 정보가 담김cmd -> regedit

reg -> linux의 etc등등 같은 정보들을 DB화한거라고 보면된다. 즉 windows의 모든 데이터 저장소

pdf를 더블클릭하면 acrbat이나 브라우저로 연결되어있는데 이 정보는 reg에 저장돼있다.

HKCR 에 저장되어있다.

userassist view 받아서 사용하면 사용자 클릭 정보를 볼 수 있다.

)

)

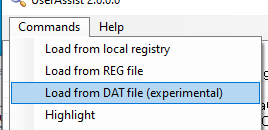

여기서 admin_NTUSER.DAT에 userassist정보가 담겨서 이걸 선택하자

버전 문제인지 뭔지 이슈로 진행 불가능.

다시 해보자.

관리자 권한으로 exe다시 실행해서 DATA 파일 로드.

여기 보면 party-04 실행 파일이 보인다. 이러면 사용자가 party-04를 직접 클릭해서 실행시켰다는 뜻이다.

svcnet은 안 보이는데, 이것은 party-04가 실행시켰기 때문에 없다. 이것은 prefetch에 남아있다.

'침해사고분석' 카테고리의 다른 글

| Volatility를 활용한 Windows 프로세스 이상징후 분석 (0) | 2024.10.19 |

|---|---|

| MFT 파일시스템 분석 (0) | 2023.11.26 |

| 침해사고분석 - 0x4 CTF 예제를 통한 이상징후 분석하기 (4) | 2023.11.24 |

| 침해사고분석 - 0x3 피해시스템 분석 최종정리 (4) | 2023.11.24 |

| 침해사고분석 - 0x2 침투경로 추적 (2) | 2023.11.24 |

IT/보안