시나리오 #1 mft 분석

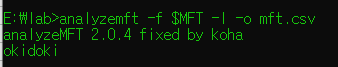

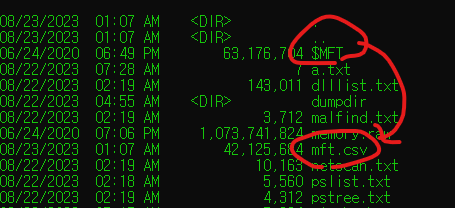

이전 시나리오 #1에서 svcnet의 악성 실행파일이 있었다. 이 시나리오에서 수집한 mft파일을 csv로 추출하기 위해 다음과같은 명령어를 사용한다.

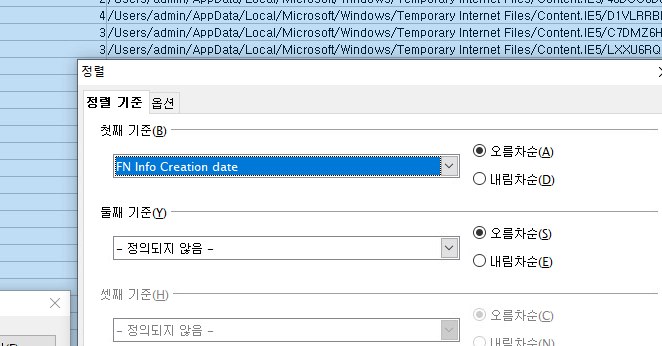

File Name정보를 생성날짜를 기준으로 오름차순하여 정렬한다.

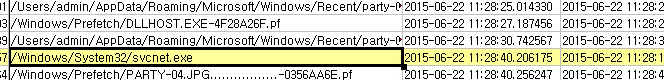

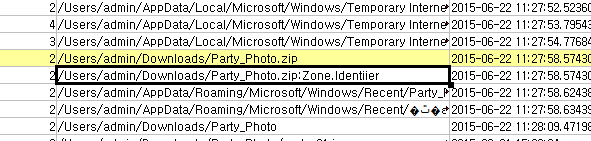

svcnet이 다운받아졌던 시간과 경로이다.

svcnet이 다운받아졌던 시간보다 더 이전에 보면 zone.Identiier가 있다. 이것은

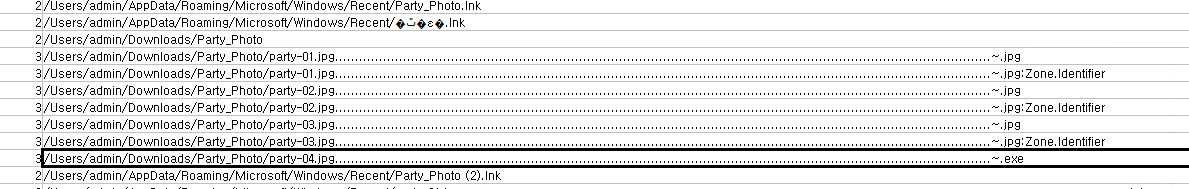

이후 여러가지 이미지가 생성됐다.

그런데 jpg인줄알았던게 알고보니 마지막에 exe로 수상한 실행파일이 다운받아졌다.

그래서 이걸 실행시켰더니 svcnet.exe가 나타났겠구나 유추 할 수 있다.

pf확장자는 prefetch 파일이다. 어떠한 실행파일을 실행시켰을 때 흔적을 남기는 파일이다.

[pf내에 들어가는 내용]

- 응용프로그램 이름

- 응용프로그램 실행 횟수

- 응용 프로그램 마지막 실행 시간

- 참조 목록(dll/ ini 등)

단, 실행파일이 실행되고 바로 생성된 것이 아니라. 10초 뒤에 만들어지게 된다. 그래서 party-04실행파일은 생성된건 04시 55분이지만, 실행된건, 11:28:30초라고 볼 수 있다.

또한 svcnet.exe 는 생성된시간과 실행된 시간이 같아서 이것은 생성되자마자 동시에 실행됐다고 볼 수 있다.

- 실습 - NTFS 의 메타파일 분석을 통한 시간정보 확인 (시나리오#1) {2015-06-22 11:26~29 웹 서핑 B.H http://www.aircon.co.kr (탑에어컨 사이트)

2015-06-22 11:27:58 다운로드 MFT C:\Users\admin\Downloads\Party_Photo.zip

2015-06-22 11:28:09 압축해제 MFT C:\Users\admin\Downloads\Party_Photo

2015-06-22 11:28:09 파일생성 MFT C:\Users\admin\Downloads\Party_Photo\party-04.jpg....exe

2015-06-22 11:28:30 최초실행 P.F C:\Users\admin\Downloads\Party_Photo\party-04.jpg....exe

2015-06-22 11:28:40 파일생성 MFT C:\Windows\System32\svcnet.exe - 2015-06-22 11:28:40 최초실행 P.F C:\Windows\System32\svcnet.exe

- TIMESTAMP EVENT 아티팩트 DESCRIPTION

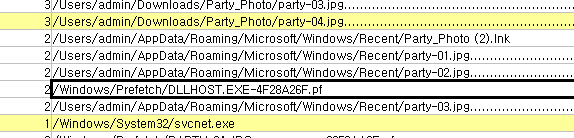

시나리오 #2 mft 분석

TIMESTAMP EVENT 아티팩트 DESCRIPTION

---------------------------------------------------------------------------------------------

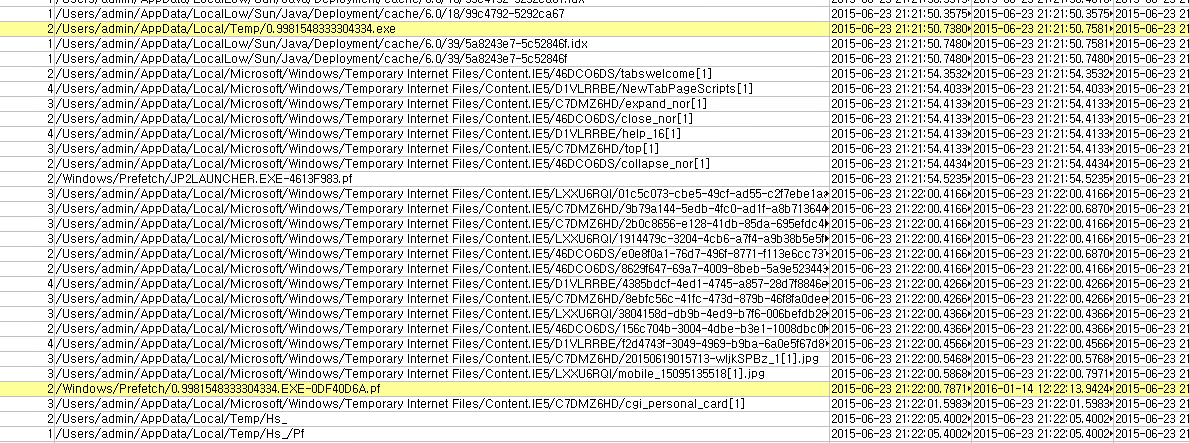

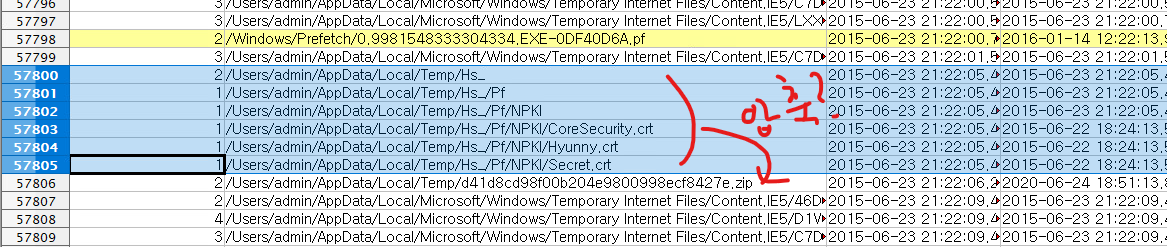

2015.06.23 21:21:50 파일생성 MFT C:\Users\admin\AppData\Local\Temp\0.99815..exe

2015.06.23 21:21:50 최초실행 P.F C:\Users\admin\AppData\Local\Temp\0.99815..exe

2015.06.23 21:22:05 폴더생성 MFT C:\Users\admin\AppData\Local\Temp\Hs_\Pf\NPKI\

2015.06.23 21:22:05 파일생성 MFT C:\Users\admin\AppData\Local\Temp\Hs_\Pf\NPKI\Coresecurity.crt / Hyunny.crt / Secret.crt

---------------------------------------------------------------------------------------------0.998...exe가 15년 6월 23일 21시 21분 50초에 생성 되자마자 바로 실행된것을 알 수 있다. (pf파일 생성 10초전과 생성시간 동일)

npki는 공인인증서, crt는 cert파일들인데, 이것들을 압축했다고 볼수도 있다.

시나리오 #3 mft 분석

TIMESTAMP EVENT 아티팩트 DESCRIPTION

---------------------------------------------------------------------------------------------

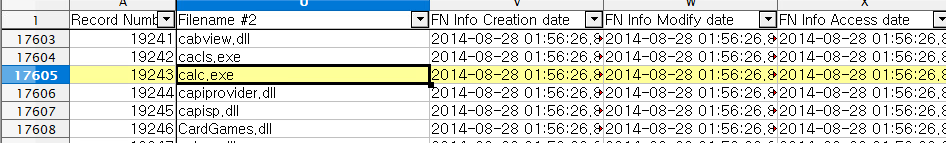

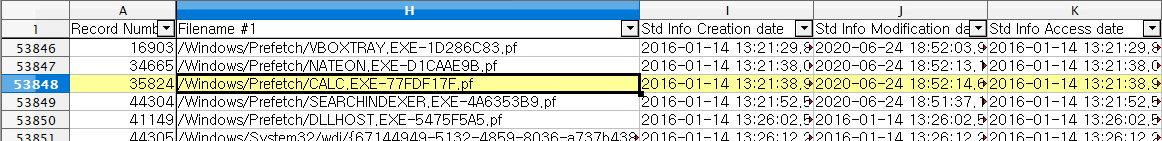

2014-08-28 01:56:26 파일생성 MFT calc.exe

2016-01-14 13:21:38 파일생성 MFT C:\Windows\Prefetch\CALC.EXE-77FDF17F.pfcalc가 실행된건 16년도 1월14일 13시 21분 28초인걸 알 수 있다. (pf파일 생성 10초 전)

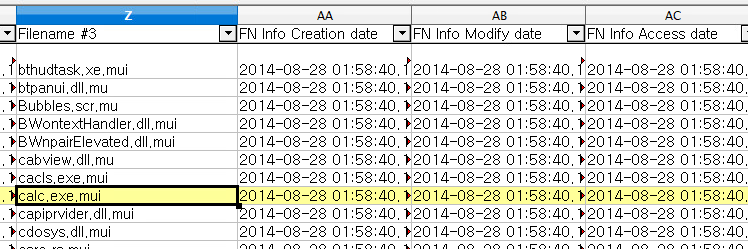

※ calc.exe.mui 와 cacls.exe.mui는 계산기의 다국어 지원 파일이다.

'침해사고분석' 카테고리의 다른 글

| Volatility를 활용한 Windows 프로세스 이상징후 분석 (0) | 2024.10.19 |

|---|---|

| 악성 프로세스 행위 분석 (2) | 2023.11.26 |

| 침해사고분석 - 0x4 CTF 예제를 통한 이상징후 분석하기 (4) | 2023.11.24 |

| 침해사고분석 - 0x3 피해시스템 분석 최종정리 (4) | 2023.11.24 |

| 침해사고분석 - 0x2 침투경로 추적 (2) | 2023.11.24 |

IT/네트워크/보안