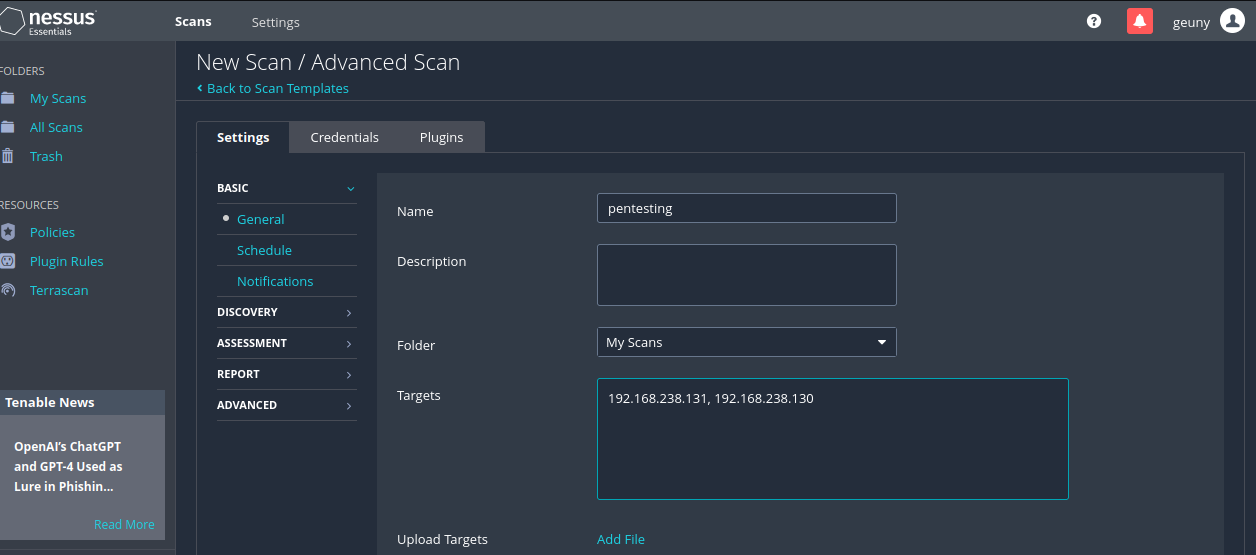

스캐닝 환경 설정

공격 타겟 설정

Nessus가 active상태인 것을 확인하고 웹서버에 접속 했다면,[New Scan] - [Advanced Scan] 으로 들어온 뒤 공격할 Target IP주소들을 적는다.

같은 네트워크 환경에 구축되어있는 Metsploitable2와 WindowsXP서버 IP를 적어줬다.

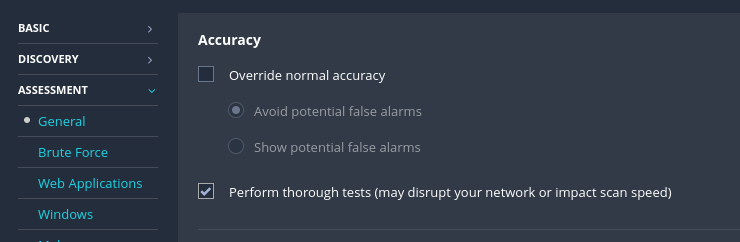

ASSESSMENT

ASSESSMENT탭에서는 두 번째 칸을 체크한다.

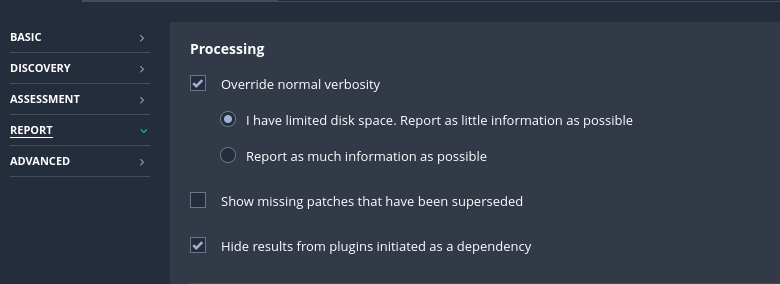

REPORT

REPORT 탭에서 다음과 같이 설정.

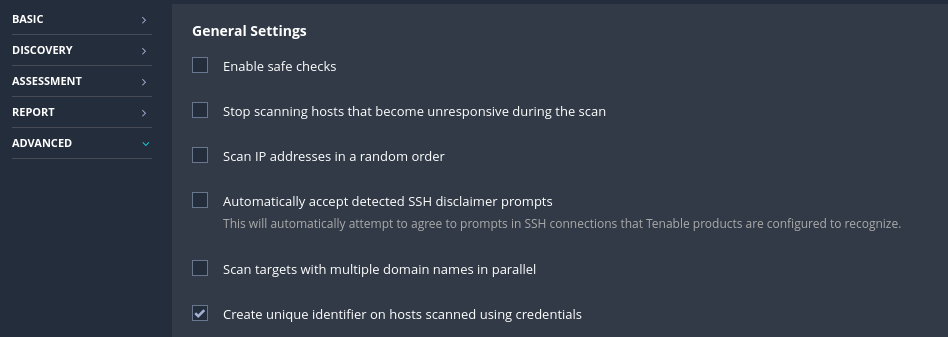

ADVANCED

ADVANCED에선 다음과같이 설정.

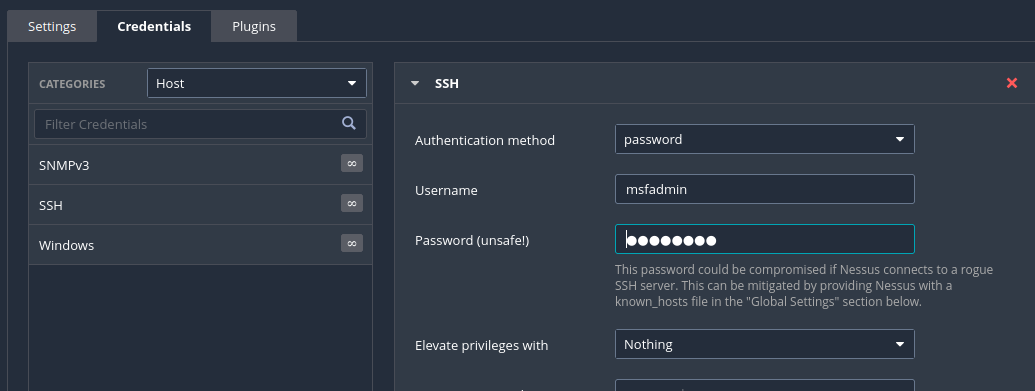

Credentials

Credentials의 SSH탭에 인증 방식을 패스워드로 바꾸고 metasploitable2의 login정보를 입력한다.

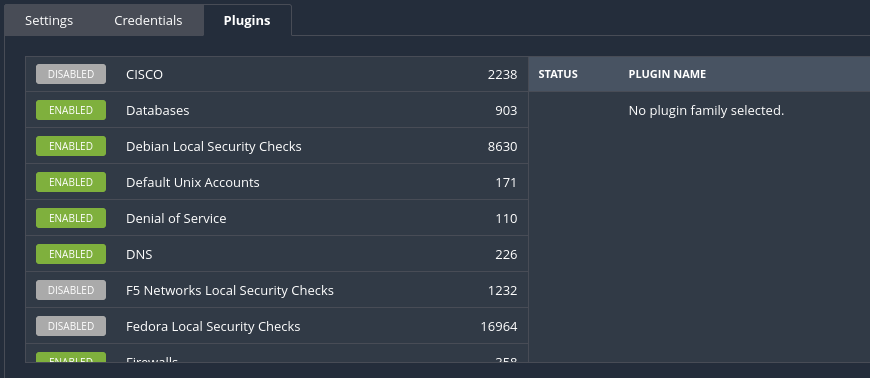

Plugins

Plugins에서 CISCO, F5 Networks Local Security Checks,

Fedora Local Security Checks, Huawei Local Security Checks를 해제 시켜주고 Save를 눌러주어 Nessus스캐닝 설정을 끝낸다.

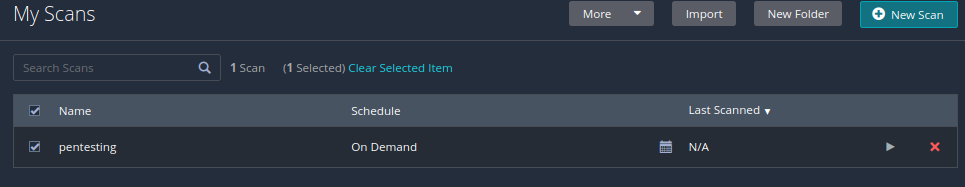

Scanning 시작

이제 제일 우측 플레이(Launch) 버튼을 눌러 스캐닝을 시작한다.

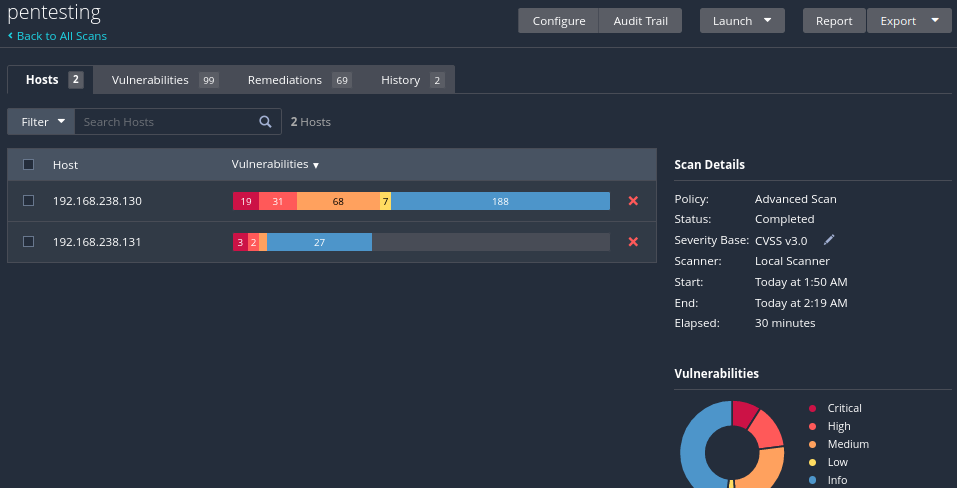

취약점 분석 결과

Metasploitable2 서버에 취약점이 훨씬 더 많이 발견됐다.

1) Metasploitable2 취약점

Metasploitable2는 셋 중 가장 취약한 환경인 만큼, 제일 많은 수의 취약점이 발견되었다.

[Critical]Bash Remote Code Execution :

커맨드 인젝션에 취약한 Bash를 운영하는 원격 호스트이다. 시스템의 환경에 따라, 공격자는 원격으로 임의의 코드를 실행할 수 있다.

→ Bash를 업데이트하여 취약점을 해결할 수 있다.

※ Bash는 쉘(명령어 처리기)의 일종으로, # 형태의 프롬프트를 가진다.

[Critical]Bind Shell Backdoor Detection :

공격자가 원격 포트를 통해 인증 없이 연결을 하고, 커맨드를 직접 전송하여 사용할 수 있다.

→ 원격 호스트가 손상되었는지를 확인하고, 만약 필요하다면 시스템을 재설치한다.

백도어(Backdoor)란?

Backdoor는 Trapdoor라고도 하는데, 시스템 설계자나 관리자가 고의로 남긴 시스템의 보안 허점이다. 본래 목적은 디버깅 시 개발자에게 인증 및 셋업 시간을 단축하기 위한 채널로 사용하기 위함이지만, 비양심적인 프로그래머가 악의적으로 사용할 경우 상당히 위험할 수 있다.

[Critical]VNC Server 'password' Password :

원격 호스트에서 구동되는 VNC 서버는 약한 패스워드가 설정되어있다. 암호는 'password'이며, 이를 통해 로그인 및 서비스 제어를 할 수 있어 악용될 수 있다.

→ VNC 서버에 더 강력한 패스워드를 설정한다.

[Critiacl]NFS Exported Share Information Disclosure :

상대 서버의 NFS공유 자원에 모든 Host들이 접근 가능하며, 마운트를 수행하여 파일을 읽고 쓰기를 할 수 있는 취약점이다.

[INFO]RMI Registry Detection :

원격 호스트가 Java RMI(자바 원격 메소드 호출) 시스템에서 단순한 이름의 원격 개체를 등록하고 검색하는 부트스트랩 명명 서비스 역할의 RMI 레지스트리를 구동한다.

※ Java RMI : 자바로 다른 머신간에 객체끼리 메시지를 교환할 수 있는 환경을 실현하기 위한 방법.

2) Windows XP 취약점

[Critical]MS03-026 :

윈도우 RPC 서비스에서 TCP/UDP 135 포트 상의 DCOM RCP인터페이스를 통해 도용될 수 있는 버퍼 오버플로우 취약점을 이용한다. 이 취약점을 통해 공격자는 SYSTEM 권한을 가지고 원격으로 코드를 실행할 수 있다.

→ Microsoft에서 배포한 패치를 적용한다.

[Critical]MS08-067 :

원격 윈도우 호스트는 부적절한 RPC 요청의 처리로 인해 '서버' 서비스의 원격 코드 실행 취약성의 영향을 받는다. 공격자는 조작된 RPC 요청을 통해 SYSTEM 권한으로 임의의 코드를 실행할 수 있다.

→ Miscrosoft에서 배포한 패치를 적용한다.

※ 이 취약점은 이번 과정 내에서 우리가 계속 사용하게 될 것이므로 기억해두자!

'시스템해킹' 카테고리의 다른 글

| 취약점 자동 분석 및 공격 0x3 침투 실행 (0) | 2023.11.29 |

|---|---|

| 취약점 자동 분석 및 공격 0x1 환경 세팅 (0) | 2023.11.29 |

| Format String 특정 메모리값 변조 (0) | 2023.11.26 |

| Return-To-Libc (RTL) 공격 (2) | 2023.11.26 |

| Heap BufferOverFlow 공격 (0) | 2023.11.26 |

IT/보안