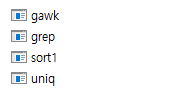

침해사고 분석을 위해서 여러가지 분석도구를 사용한다. 오늘은 아래 네가지 분석도구를 통해 웹로그를 분석해보았다.

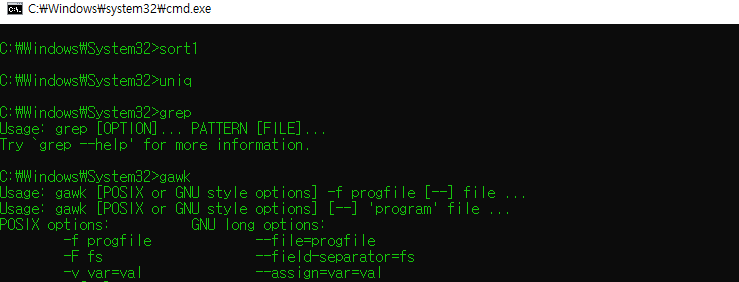

이 파일들을 C:\Windows\System32 경로에 복사한다.

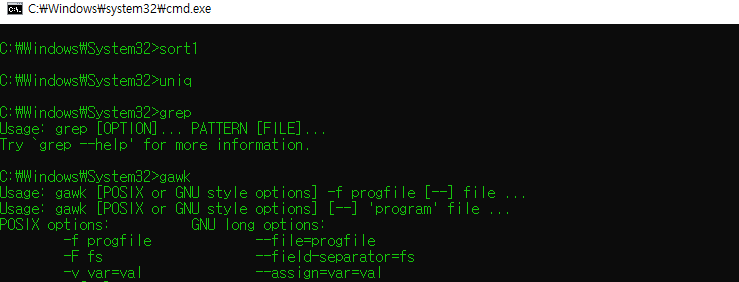

이렇게 뜨면 정상적으로 세팅 됐다.

웹서버에는 모든 로그가 남겨져있다. 그래서 로그에는 거의 대부분이 웹로그다.

어떤 웹브라우저, 어떤 언어, 운영체제 등등의 정보들이 모두 웹로그에 있다.

그래서 해킹사고대응 할 때 웹로그를 제일 먼저 분석한다.

GET 메서드는 헤더부분만 사용하기 때문에 웹로그에는 GET메서드 헤더부분만 뜬다.

POST 메서드는 웹서버에 파일을 간접적으로 전송할 때 사용하는 메서드다. 그래서 웹로그에는 URI step까지만 표현되고 쿼리 스트링은 표현이 안된다.

그리고 공격자의 행위에는 POST 메서드가 반드시 포함이 되니, POST메서드는 중요하다.

반면, PUT메서드는 직접적으로 보내는 것이다.

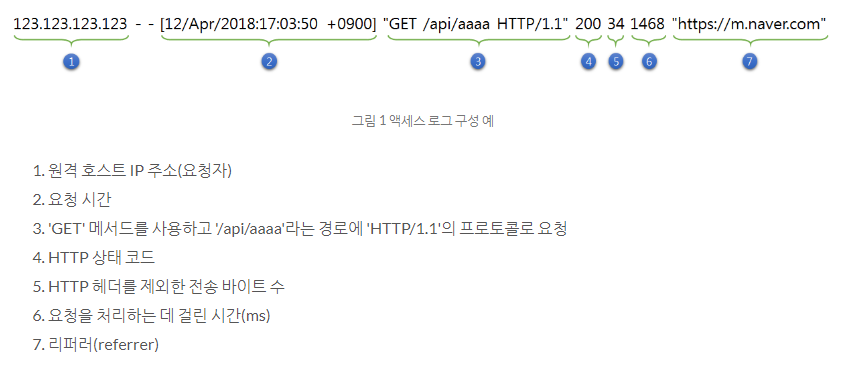

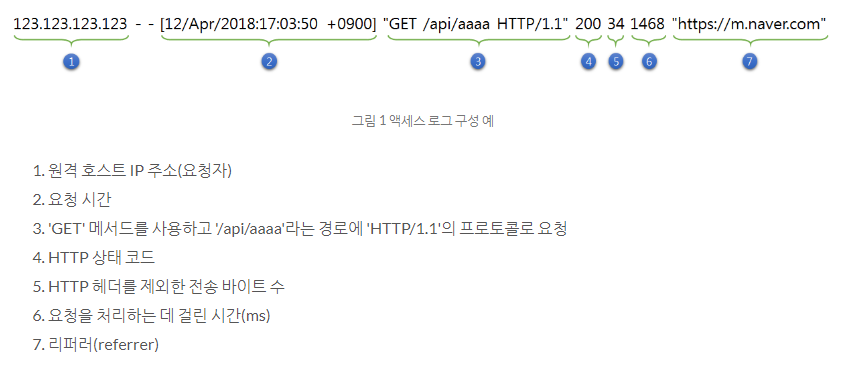

로그파일의 종류

접속날짜 | 접속시간 | 접속자IP | HTTP Method | 접속요청페이지 | 쿼리파라미터 | 응답코드

여기서 제일 중요한것은 HTTP Method가 제일 중요하다.

접속자가 어떤 방식으로 접속했는지가 제일 중요.

IIS 웹로그 분석

Apache 웹로그 분석

명령어

grep은 내가 원하는 메서드를 보고싶을 때

gawk는 내가 원하는 필드만 뽑고 싶을 때

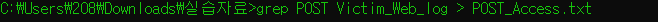

로그 분석

Victim_Web_log 를 분석해보자

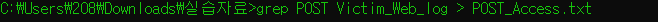

우선 POST 메서드만 따로 만들어주자

그럼 이제부터 공격자의 행위를 명확하게 확인할 수 있는 필드를 뽑아야한다.

이제 필요한 필드인 6,10,12 필드를 다음과같은 파일로 만들어준다.

uri와 공격자 코드, Status 를 뽑았다.

이제 url부분 을 중복제거하고 오름차순 정렬하여 새로운 파일을 만든다.

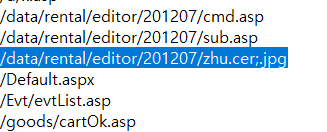

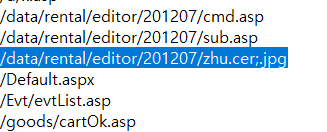

최종적으로 확인해봤을 때 IIS상 url 에 세미콜론 파싱 취약점 공격이 보인다.

201207안에 파일에 IIS에서 실행되게 되는데, 확장자 jpg로 인식하는 것이 아니라 zhu.cer을 실행하게 만든다. 저것은 asp를 실행시키게 된다.

이게 공격자가 만든 웹쉘이다.

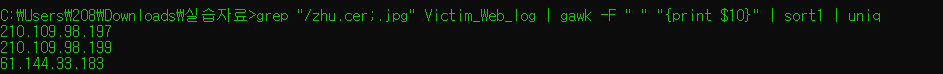

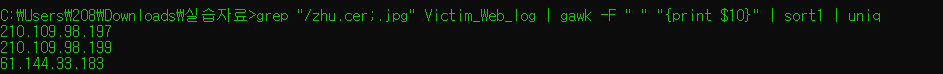

이 때 공격자 IP를 알아내보자.

원본 로그 파일에서 그럼 zhu.cer이라는 것을 검색하고, IP 필드만 뽑아내어 정렬한 뒤 중복제거하여 유니크한 부분만 뽑아내면 공격자 IP를 볼 수 있다.

즉 공격자가 사용한 메서드가 뭐냐, 공격자의 데이터를 어떻게 분석할 것이냐.

계속 데이터를 줄여나가서 최종적으로 파일을 찾아나가자.

실습에 쓰일 명령어 파일들을 C:\Windows\System32 경로에 복사했다.

이렇게 뜨면 정상적으로 세팅 됐다.

웹서버에는 모든 로그가 남겨져있다. 그래서 로그에는 거의 대부분이 웹로그다.

어떤 웹브라우저, 어떤 언어, 운영체제 등등의 정보들이 모두 웹로그에 있다.

그래서 해킹사고대응 할 때 웹로그를 제일 먼저 분석한다.

GET 메서드는 헤더부분만 사용하기 때문에 웹로그에는 GET메서드 헤더부분만 뜬다.

POST 메서드는 웹서버에 파일을 간접적으로 전송할 때 사용하는 메서드다. 그래서 웹로그에는 URI step까지만 표현되고 쿼리 스트링은 표현이 안된다.

그리고 공격자의 행위에는 POST 메서드가 반드시 포함이 되니, POST메서드는 중요하다.

반면, PUT메서드는 직접적으로 보내는 것이다.

로그파일의 종류

접속날짜 | 접속시간 | 접속자IP | HTTP Method | 접속요청페이지 | 쿼리파라미터 | 응답코드

여기서 제일 중요한것은 HTTP Method가 제일 중요하다.

접속자가 어떤 방식으로 접속했는지가 제일 중요.

IIS 웹로그 분석

Apache 웹로그 분석

명령어

grep은 내가 원하는 메서드를 보고싶을 때

gawk는 내가 원하는 필드만 뽑고 싶을 때

로그 분석

Victim_Web_log 를 분석해보자

우선 POST 메서드만 따로 만들어주자

그럼 이제부터 공격자의 행위를 명확하게 확인할 수 있는 필드를 뽑아야한다.

이제 필요한 필드인 6,10,12 필드를 다음과같은 파일로 만들어준다.

uri와 공격자 코드, Status 를 뽑았다.

이제 url부분 을 중복제거하고 오름차순 정렬하여 새로운 파일을 만든다.

최종적으로 확인해봤을 때 IIS상 url 에 세미콜론 파싱 취약점 공격이 보인다.

201207안에 파일에 IIS에서 실행되게 되는데, 확장자 jpg로 인식하는 것이 아니라 zhu.cer을 실행하게 만든다. 저것은 asp를 실행시키게 된다. 이게 공격자가 만든 웹쉘이다. 이 때 공격자 IP를 알아내보자.

원본 로그 파일에서 그럼 zhu.cer이라는 것을 검색하고, IP 필드만 뽑아내어 정렬한 뒤 중복제거하여 유니크한 부분만 뽑아내면 공격자 IP를 볼 수 있다.

즉 공격자가 사용한 메서드가 뭐냐, 공격자의 데이터를 어떻게 분석할 것이냐에 따라 계속 데이터를 줄여나가면서 최종적으로 파일을 찾아나가야한다.

'침해사고분석' 카테고리의 다른 글

| 악성 프로세스 행위 분석 (2) | 2023.11.26 |

|---|---|

| MFT 파일시스템 분석 (0) | 2023.11.26 |

| 침해사고분석 - 0x4 CTF 예제를 통한 이상징후 분석하기 (4) | 2023.11.24 |

| 침해사고분석 - 0x3 피해시스템 분석 최종정리 (4) | 2023.11.24 |

| 침해사고분석 - 0x2 침투경로 추적 (2) | 2023.11.24 |

IT/네트워크/보안