Linux Agent 설정하기

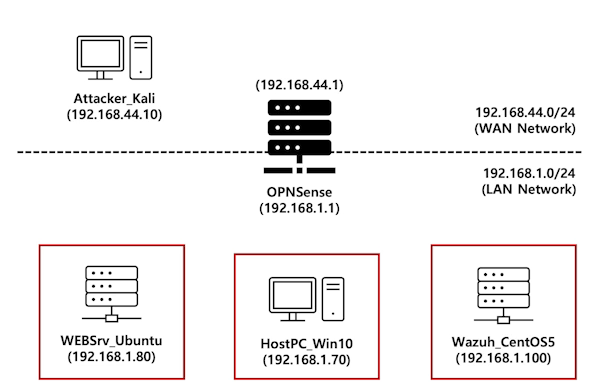

현재 단일 노드 방식으로 설치된 Wazuh 서버로 진행. Wazuh 서버는 192.168.1.100.

초기에는 에이전트가 설치되지 않은 모습이다.

ubuntu server (192.168.1.80) 에서 에이전트를 설치해보자

dpkg -i ./wazuh-agent_4.11.2-1_amd64.deb

그다음 /var/ossec/etc/ossec.conf 의 Wazuh 설정 파일에서 서버 IP를 입력한다.

그다음 enrollment 태그를 하단에 삽입한다.

해당 태그는 에이전트가 서버와 연결될 때 식별 정보 및 인증 정보를 정의하는 섹션이다. 그리고 그 안에 에이전트 네임 태그를 생성하여 해당 우분트 에이전트를 표현할 이름을 지정한다.

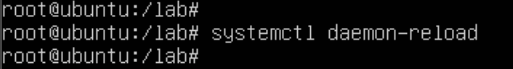

이후 설정한 것이 반영되도록 데몬 reload를 하고, 활성화 및 시작을 시킨다.

이제 다시 Wazuh 대시보드로 가보면 우분투 서버에서 에이전트가 깔린 것을 확인할 수 있다.

Windows Agent 설정하기

이제 윈도우에서 에이전트를 설치해보자.

Windows 에서 Wazuh 에이전트 설치파일을 실행하기 위해서 관리자권한의 Powershell이 필요하다.

.\wazuh-agent-4.11.2-1.msi \q WAZUH_MANAGER='192.168.1.100' WAZUH_AGENT_NAME='PC_Win10' WAZUH_AGENT_GROUP='default'

Wazuh 서버의 IP와 현재 설치될 Agent 이름, 그룹을 지정하여 설치 진행한다.

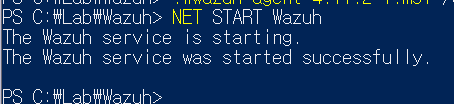

와이어샤크를 켜둔 상태에서 아래의 명령어로 Wazuh 에이전트를 실행시켜봤다.

처음에는 Wazuh서버에서 확인할 수 있는 에이전트 인증용 포트인 1515 포트로 통신하는 것을 확인할 수 있다.

이후 서버에서 로그를 1514 포트로 전송하는 것을 알 수 있다.

이제 다시 대시보드로 가보면 윈도우 에이전트까지 성공적으로 연동됐음을 확인했다.

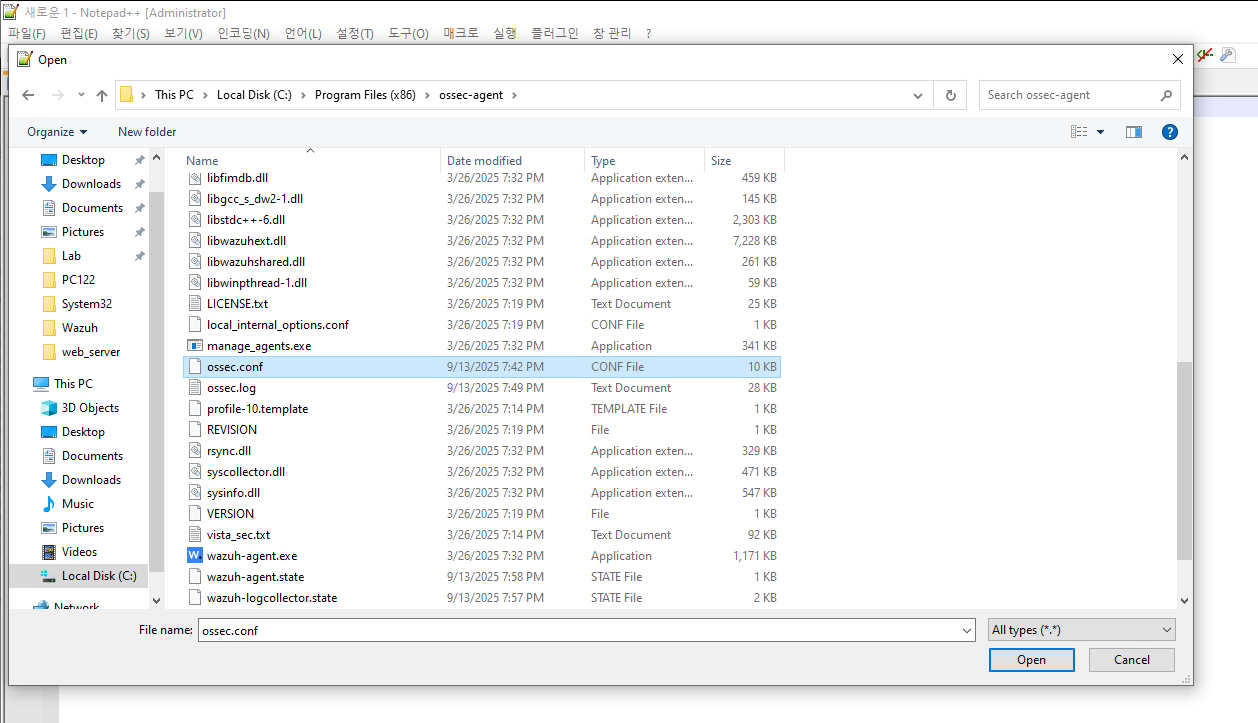

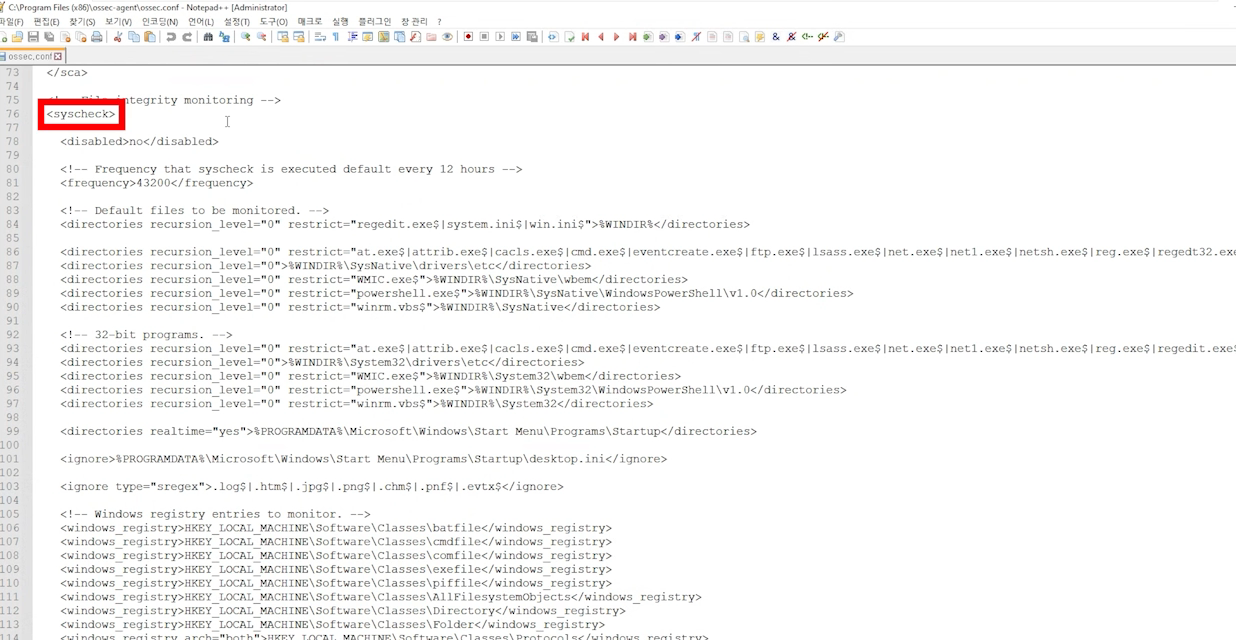

에이전트가 깔린 Windows 에서 ossec config 파일을 열어보자.

ossec.conf 파일은 Wazuh 아키텍처의 방식을 제어하고 설정할 수 있는 파일이다.

즉, 어떤 로그를 수집할지, 어떤 파일을 모니터링할지, 얼마나 자주 서버로 전달할지 등을 모두 ossec 설정파일에서 설정할 수 있다.

따라서 이 파일을 잘 이해하고 적절히 구성하는 것이 Wazuh 에이전트의 효율적인 운영과 모니터링의 핵심이 된다.

ossec 설정 파일은 관리자 권한이 아니면 확인하기 어렵기 때문에 notepad++의 '관리자 권한'으로 실행하여 열어봐야한다.

Ossec 설정 파일 분석

Client 설정

Client 항목에서는 에이전트가 통신할 서버의 정보와 에이전트의 동작 방식을 정의한다.

이전에 설정한 서버의 ip와 포트 정보를 확인할 수 있다.

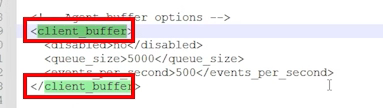

이 항목은 에이전트가 수집한 데이터들을 서버로 전송할 때 사용하는 버퍼 사이즈다.

네트워크가 연결이 불안정하거나 서버가 일시적으로 응답하지 않을 때 데이터를 일시 저장하는 역할을 하는 버퍼다.

Log 수집 항목 설정

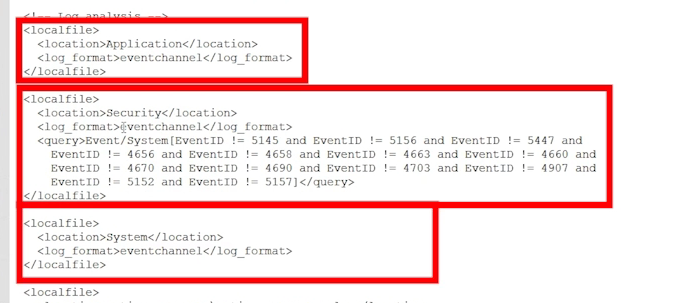

Localfile 항목은 수집할 로그의 경로와 형식을 정의하는 부분이다.

현재 윈도우에서는 애플리케이션, 보안, 시스템 로그를 수집하도록 설정되어있다.

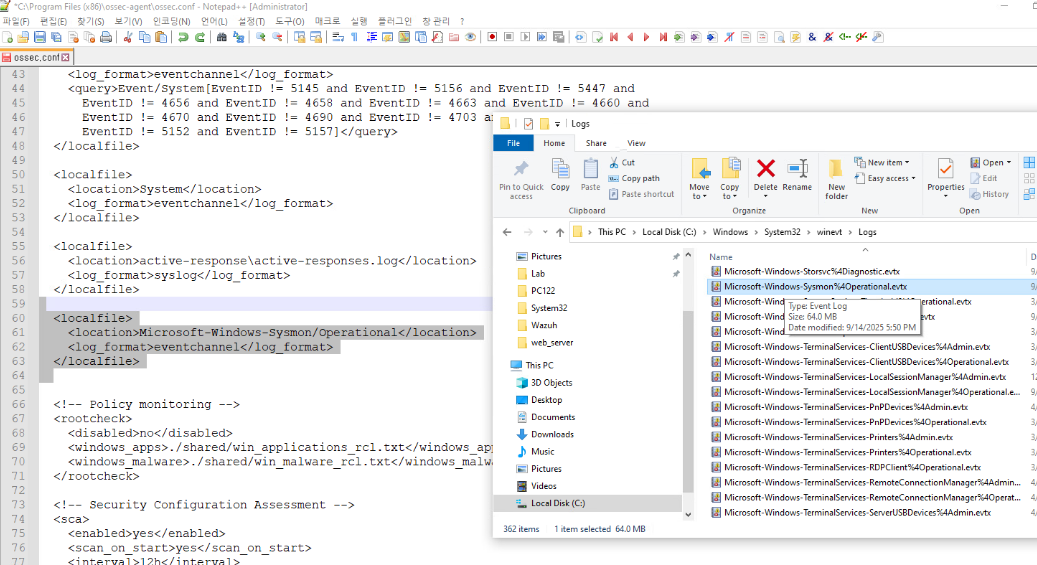

그다음 윈도우에서 Sysmon 로그를 수집할 수 있도록 이 부분을 추가해줬다.

Sysmon 경로는 다음과 같다.

C:\Windows\System32\winevt\Logs

그 다음 Wazuh 서비스를 재시작 한다.

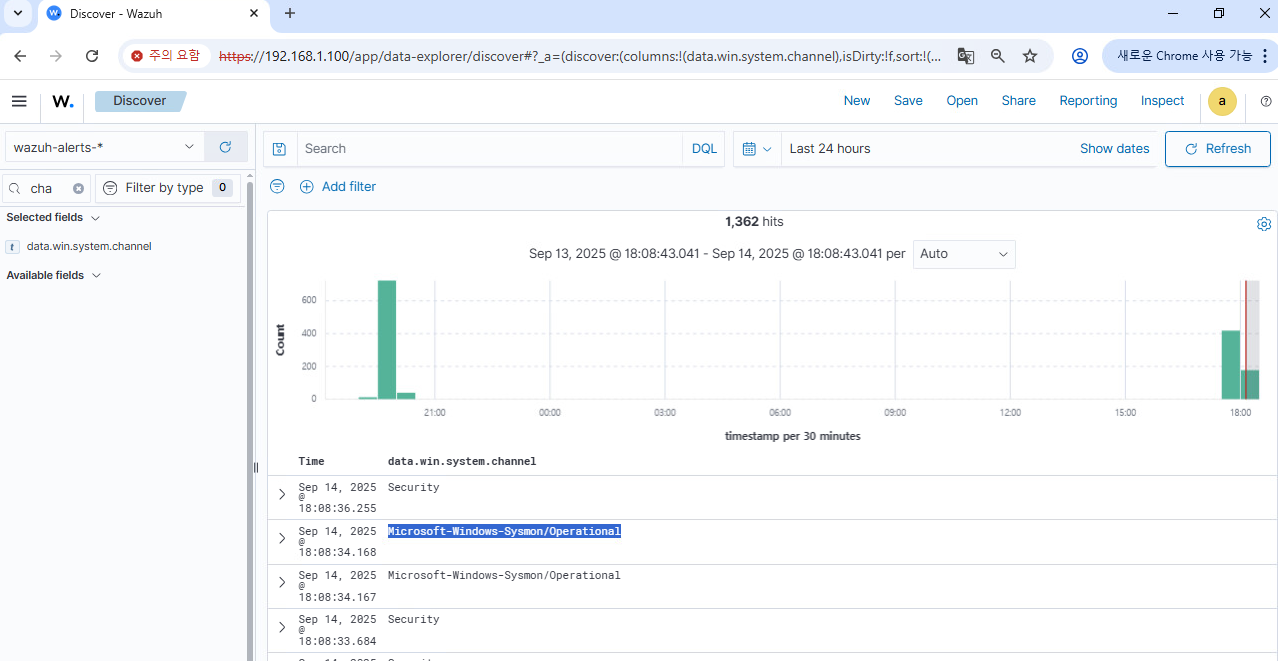

Discover 에서 data.win.system.channel 을 필터링하여 보면 Sysmon로그를 확인 할 수 있다.

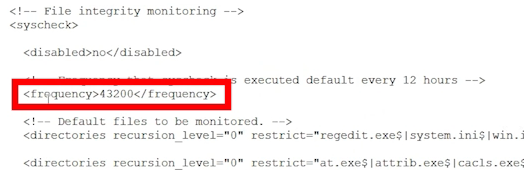

Syscheck 항목 설정

syscheck는 파일 무결성 모니터링 (FIM) 기능을 설정하는 부분이다.

현재 윈도우 시스템에서 특정 파일, 디렉터리, 레지스트리 키의 변경을 감시한다.

syscheck 안에 frequency는 파일 무결성 검사의 주기를 나타내며 43200초 (12시간) 간격으로 설정되어있다.

directories는 감시할 디렉토리를 정의한다.

realtime 옵션을 통해 실시간 감시 여부를 할수도 있다.

windows_registry 항목은 레지스트리 감시 경로를 지정한다. 상단의 ignore 항목을 통해서 감시에서 제외할 파일 형식을 정의할 수도 있다.

'침해사고분석' 카테고리의 다른 글

| Linux 보안 로그 분석 (0) | 2025.09.14 |

|---|---|

| Windows 보안 로그 분석 (0) | 2025.09.14 |

| Wazuh XDR 이란? (0) | 2025.09.13 |

| Volatility를 활용한 Windows 프로세스 이상징후 분석 (0) | 2024.10.19 |

| 악성 프로세스 행위 분석 (2) | 2023.11.26 |

IT/네트워크/보안