Windows 이벤트 로그 구성와 Sysmon 로그 및 주요 보안 이벤트를 정리한다.

- 로그와 개념

- Windows의 이벤트 로그

- 보안 관점에서 주의 깊게 보아야 할 Event ID

- Sysmon 로그

Windows 로그 시스템

Windows는 이벤트 기반 로그 시스템을 사용한다. 모든 것을 실시간으로 기록하는 것은 성능이나 자원 측면에서 비효율적이기 때문이다. 그래서 윈도우는 특정 사건이 발생했을 때만 로그를 기록하는 이벤트 기반 로그 시스템을 갖추고 있다. 여기서 말하는 이벤트란 시스템 내부에서 발생하는 하나의 사건으로, 로그인 성공 및 프로세스 생성, 파일 변경 등이 하나의 이벤트가 된다.

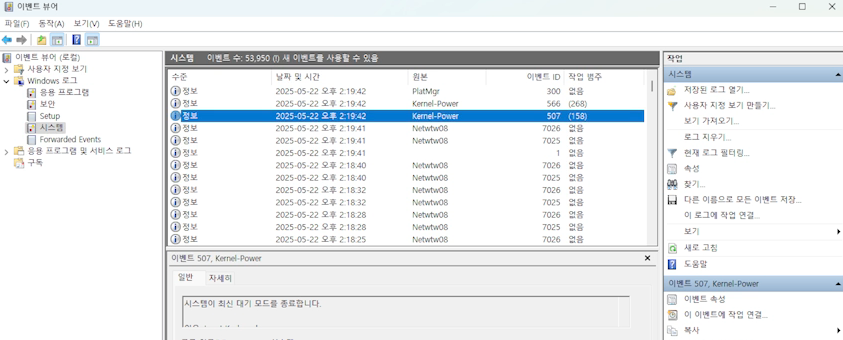

각 이벤트들은 위와 같은 EVTX 포멧의 파일로 저장이 된다. 이 EVTX 파일은 XML 구조를 가진 바이너리 형식의 로그 파일이다. 즉 내용은 XML 처럼 구조화 되어있지만, 파일 전체는 성능과 무결성을 위해 바이너리로 압축되어 저장된다.

저장된 로그들은 C:\Windows\System32\winevt\logs 경로에 저장되며 Event Viewer를 통해 읽을 수 있다.

Windows 로그의 종류

1. Application 로그 : 응용 프로그램이 기록하는 로그

각 응용 프로그램이 기록하며, 앱충돌/ 오류메세지/ 예외처리 등을 확인할 수 있다.

2. System 로그 : 운영체제의 구성 요소가 기록하는 로그

Window kernel, 서비스, 드라이버 등이 기록하며, 부팅실패/ 서비스중단/ 장치오류 등을 확인 할 수 있다.

이 로그는 시스템의 안정성과 상태를 체크하는데 중요하다.

3. Security 로그 : 시스템 보안과 관련된 이벤트 감사 정책에 따라 기록하는 로그

Loca Security Authority (LSA), Winlogon 등이 기록한다.

로그인 성공/실패, 사용자 생성, 권한 상승 시도, 프로세스 실행 추적 등으로 활용할 수 있다.

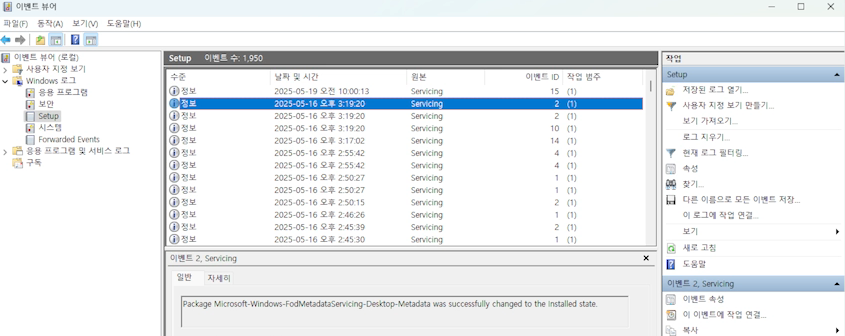

4. Setup 로그 : Windows OS 설치 및 업데이트와 관련된 이벤트를 기록하는 로그

Windows Updates, SetupAPI 등이 기록한다.

패치 적용 이력 확인, 설치 오류 원인 분석 등으로 확인할 수 있다.

Windows 로그에 기록되는 정보

이벤트는 크게 System 영역과 EventData 영역으로 구성된다.

System 영역 : 이벤트의 메타데이터가 저장된다.

기본적인 정보이기에 모든 이벤트가 같은 포맷이다.

생성한 서비스명, 발생한 컴퓨터이름, 이벤트 ID, 심각도, 생성 시간 등을 저장한다.

Windows는 이벤트마다 숫자의 ID를 붙여 분류하며 보안 솔루션은 주로 이 정보를 기반으로 이벤트를 필터링 하고 탐지 한다.

EventData 영역 : 행위의 실제 내용이 저장된다.

이벤트 종류에 따라 형식과 내용이 달라지며, 대부분 사용자 ID, 실행 파일, 대상, 경로 등이 포함된다.

주로 구체적 정황을 파악하는데 사용한다.

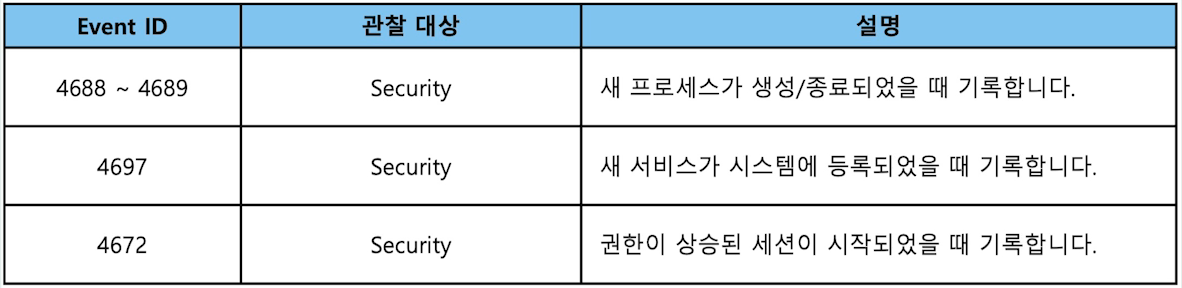

윈도우는 수천가지 로그를 남기기때문에 처음 접하면 어떤걸 필터링해야할지 감을 잡기가 힘들다.

그래서 수많은 것중 핵심 이벤트들을 행위기반으로 묶어 봐야한다.

외부 유출 및 무단 접근 시도.

- 조직 내에서는 허가된 외부 장치만 사용이 허용되기때문에 감사나 보안 분석 시에는 해당 장치가 언제 연결되었는지, 그리고 이를 통해 어떤 작업이 수행되었는지 추적해야한다.

원격 제어, 세션 접근 시도

- 원격 제어 도구 사용 흔적은 정보 유출의 경로로 활용될 수 있어 로그 분석이 필요하다.

흔적 삭제 및 시간 조작 (안티포렌식)

- 침해 흔적을 은폐하려는 공격자의 시도로 의심할 수 있으며, 아래 로글ㄹ 통해 이러한 조작 여부를 확인하고 공격의 정황을 역추적 할 수 있다.

프로세스 실생 및 시스템 조작

- 시스템 조작 행위는 일반적인 사용자 행위와 구분되므로, 로그 분석이 필요하다.

Sysmon 로그

윈도우 로그만으로는 어떤 일이 일어났는가만 알 수 있어서 악성행위 추적에 있어 한계가 있을 수 있다. 그것을 보완하는 것이 Sysmon이 개발 되었다. 이는 어떤 일이 왜 일어났는가 까지 알 수 있어서 추적할 수 있게 된다.

총 29개의 이벤트로 구성되어 있으며 명령 실행, 프로세스 간 관계, 네트워크 연결 등을 상세하게 기록한다.

sysmon 드라이버가 system상의 행동을 실시간으로 모니터링하고, sysmon서비스가 이벤트 로그 형태로 기록하게 된다. 따라서 이벤트 뷰어에서 이처럼 확인할 수 있다. 어떤 경로에서 어떤 부모 프로세스로부터 실행되었는지 확인할 수 있다.

Sysmon 로그 주요 이벤트 ID

ID 13번 레지스트리 값 설정은 공격자가 시스템에 악성 코드를 상주 시킬 때 사용하는 자동 실행 등록이나 지속성 유지 수단을 탐지 하는데 매우 유용하다.

'침해사고분석' 카테고리의 다른 글

| Wazuh XDR 통합 로그 분석 (0) | 2025.09.14 |

|---|---|

| Linux 보안 로그 분석 (0) | 2025.09.14 |

| Wazuh Agent 설치하기 (0) | 2025.09.13 |

| Wazuh XDR 이란? (0) | 2025.09.13 |

| Volatility를 활용한 Windows 프로세스 이상징후 분석 (0) | 2024.10.19 |

IT/네트워크/보안