ESP 패킷 복화하는 방법 (VPN)네트워크,클라우드2024. 5. 13. 13:59

Table of Contents

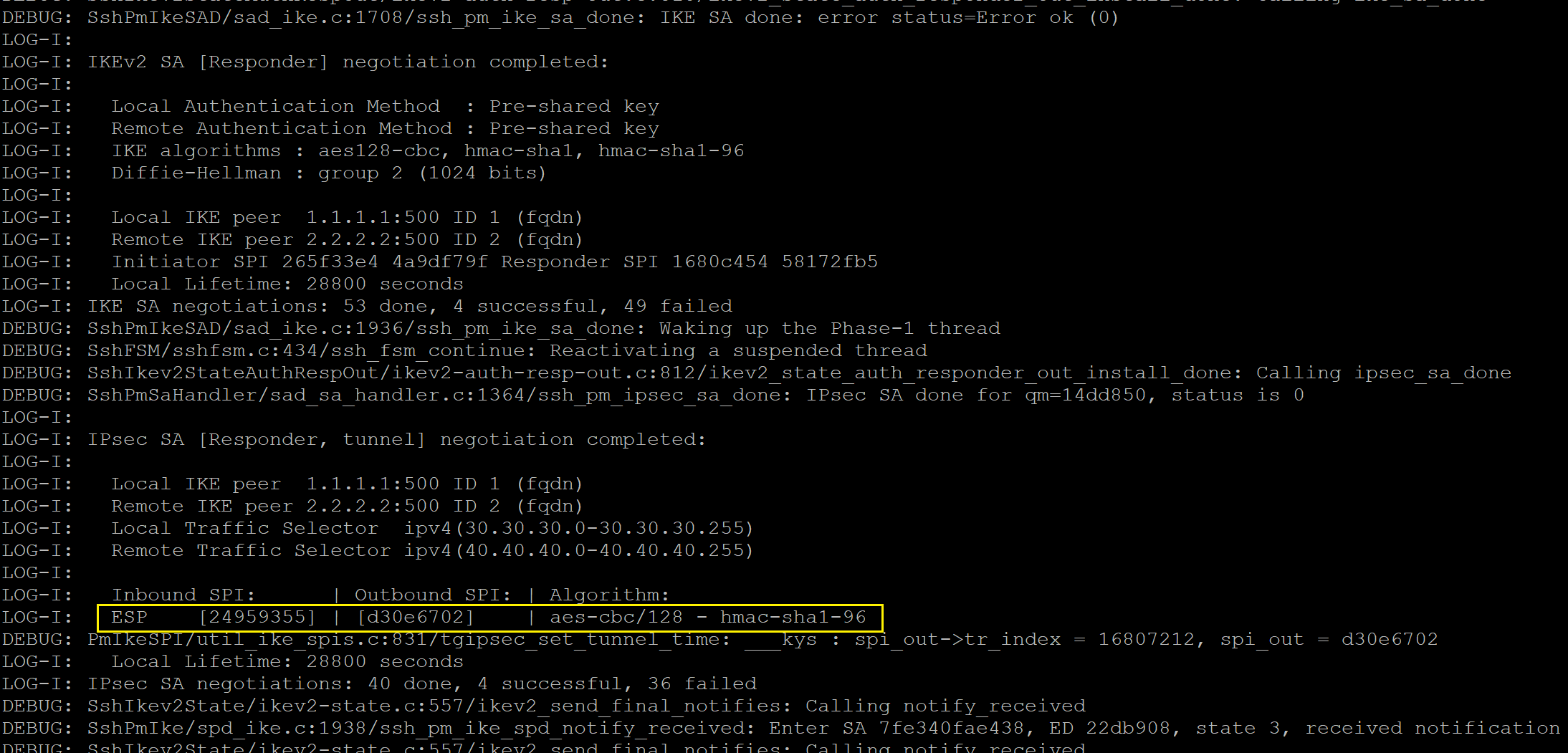

Quicksec 로그 분석

※처음 터널링이 생성 될 때 로그를 조회해야 협상 내역을 볼 수 있다. 즉, 터널링을 끊고 다시 재연결 시 로그 확인

- ON

- cli exec_ipsec_debugon 15 15 /proxy/ipsec_debug.log

- tail -f /proxy/ipsec_debug.log

- OFF

- cli exec_ipsec_debugoff

로그에서 협상 내용 조회

- ESP cipher key for inbound SA [0x24959355] → 0xafd4 d626 b7bc 74dc eb07 3754 05b3 4d54

- ESP auth key for inbound SA [0x24959355] → 0x1ce2 3e97 9000 51bf 07f9 2b4e ffb1 01dc

- ESP cipher key for outbound SA [0xd30e6702] → 0xd0e0 a73b 96bd ca00 1eed ddf5 3a46 5ca9

- ESP auth key for outbound SA [0xd30e6702] → 0xed09 0ac3 4e53 f137 7704 f636 3c65 053e

IKEv2, IPSec SA 암호, 인증 방법 →

암호 : aes-cbc/128

인증 : hmac-sha1-96

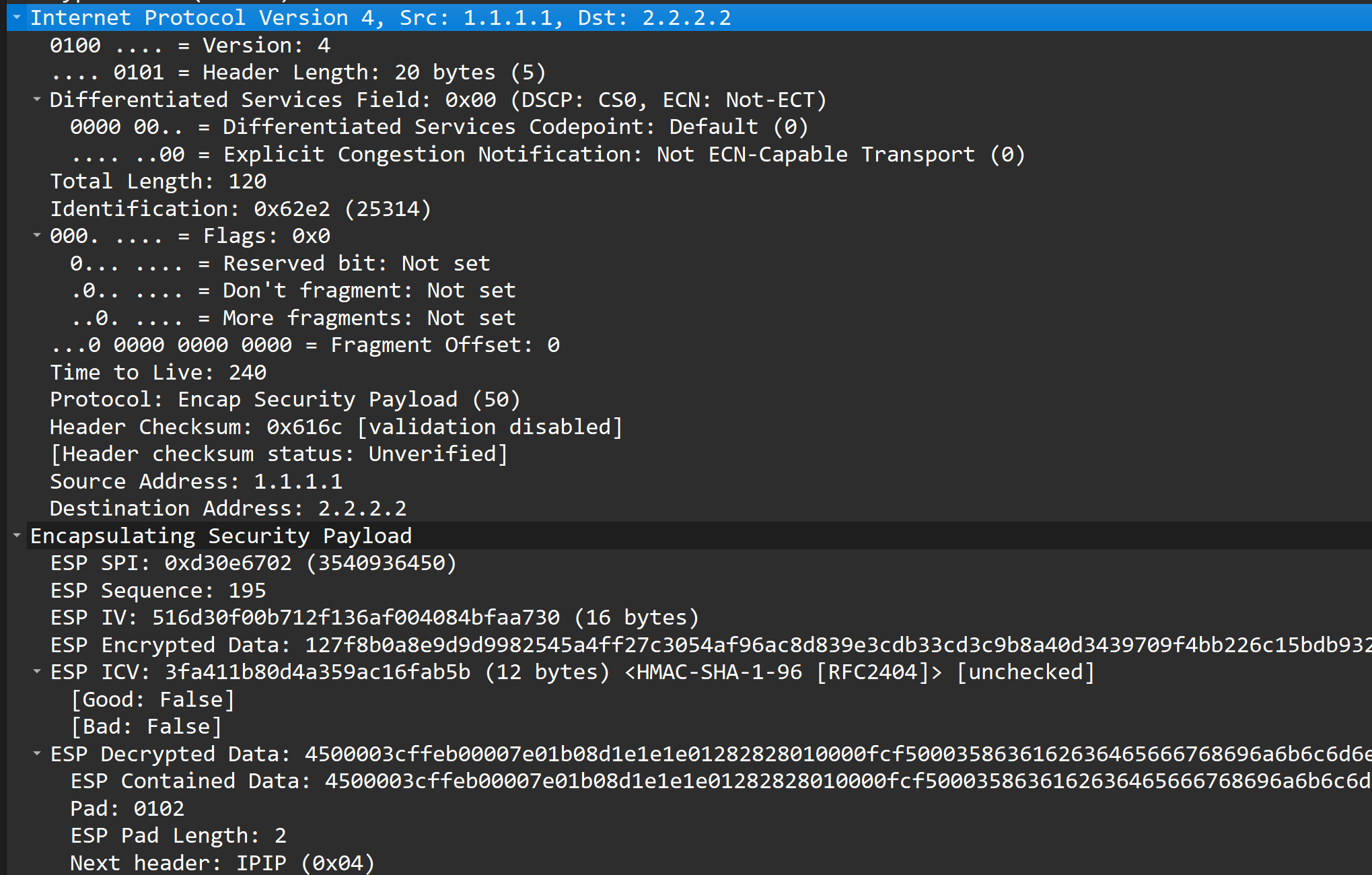

wireshark 설정

- 편집 → 설정 → protocols → ESP → 편집

ESP 패킷 복호화 성공

ESP 헤더안의 패킷을 보면 출발지와 목적지 IP를 볼 수 있다.

NEW IP header & ESP header

original IP header & payload

'네트워크,클라우드' 카테고리의 다른 글

| 프로토콜 이론 (0) | 2024.05.14 |

|---|---|

| Docker를 활용한 openLDAP 서버구축 방법 (0) | 2024.05.13 |

| Cisco 스위치 명령어 모음 (1) | 2024.05.13 |

| 인터넷 통신 원리와 DNS 보안 쉽게 알자 (4) | 2023.12.04 |

| AWS 서버를 GUI 환경으로 접속하는 방법 (VNC Server 세팅) (0) | 2023.11.29 |

@widetech :: Daily 기술로그

IT/네트워크/보안