ISMS(Information Security Management System)

국내에서 정보보호를 위한 관리 활동이 인증기준에 적합함을 KISA(한국인터넷진흥원) 또는 인증기관이 증명하는 국내 인증 제도이다.

(ISO27001은 국제 인증 제도)

시스템 및 서비스 보안관리 인증기준에 대한 아키텍쳐를 논문을 기반으로 클라우드 보안 아키텍쳐를 살펴봤다.

1. 아키텍처

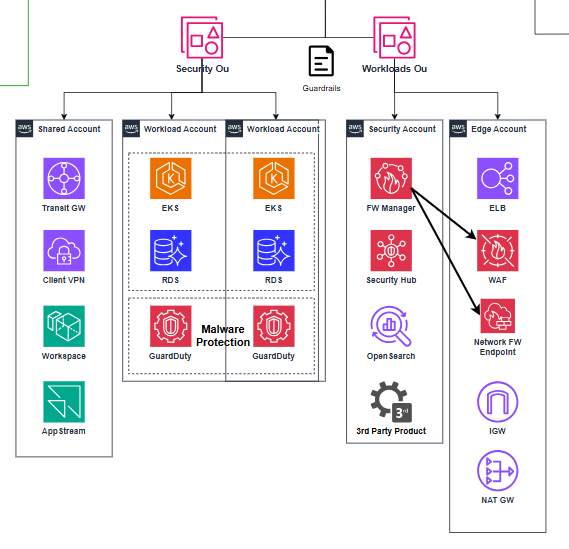

AWS Control Tower를 활용하여 만든 랜딩 존이 위치한 계정은 관리계정(Management Account)라고 표시 됐다.

랜딩 존은 가드레일 기능으로 관리 계정에서 여러 하위 계정에 일관적으로 보안 거버넌스를 수립할 수 있도록 보안 정책을 하달하게 된다.

Service Catalog는 새로운 어카운트 생성 시 일괸되게 거버넌스를 유지할 수 있도록 지원하는 어카운트 팩토리 기능이다.

또한 AWS Organizations로 쓰임새가 비슷한 계증들을 그룹화하여 OU별로 각 가드레일을 적용할 수 있어서 다중 계정 환경에 유연한 보안 정책을 적용할 수 있다.

두 가지의 OU 그룹이 있는데, Security OU는 전체 계정에 대한 통합 보안 적용 및 모니터링 기능과 관련된 논리적 그룹이고, Workloads OU는 실제 어플리케이션이 실행되거나 간접적으로 연관되어 있는 논리적 그룹이다.

어플리케이션이 실행되는 Workload Account는 강한 보안이 적용되어야 하므로, Inspection VPNC에서 외부 침입을 막아주는 Network FW나 WAF가 적용됐다. 이는Security OU에 있는 보안계정에서 FW Manager를 통해 Edge Account에 있는 WAF와 Network FW을 실행하고 관리할 수 있는 중앙통제 기능을 제공하게 된다.

AWS WAF는 7Layer 패킷만 검사할 수 있는 점과 Egress 패킷을 검사하지 못하는 단점을 완화할 수 있게 Network FW가 구축되어있다. 이 아키텍처에 Inspection VPC와 Edge VPC가 DMZ와 같은 역할을 수행하는 것이다. 즉, 모든 트래픽은 이 영역을 경유하게 되며, FW으로 트래픽 검사가 가능하고 외부에서 Workload로 향하는 트래픽은 ALB에서 WAF가 트래픽을 검사하게 된다.

GuardDuty에서는 컨테이너 런타임 보호 기능이 있지만 규칙을 수정하진 못하고있어, 커스텀 규칙을 적용하기 위해 오픈소스인 Falco로 운영 가능하다. 이는 클라우드 네이티브 환경에서 컨테이너 런타임 보호에 도움을 주는 도구다.

EKS 내부에 Falco를 설치하고 GuardDuty와 병행해 사용하거나 둘 중 하나만 사용하는 방안을 생각해볼 수 있다.

위 사진은 클라우드 환경에서 업무용 단말기라고 할 수 있다. 여기에 외부 IDP(자격증명공급자)를 통해 기기에 접근할 수 있도록 구성되며, 기기 내부에서 호스트 영역으로 clip board 및 인터넷 통신이 차단되어있다. 필요에 의해서 외부/내부 IDP를 구분해서 사용할 수 있게 된다.

2. 시스템 및 서비스 보안관리 인증기준

2.10.1 보안시스템 운영

인증기준 : 보안시스템 유형별로 관리자 지정, 최신 정책 업데이트, 룰셋 변경, 이벤트 모니터링 등의 운영절차를 수립/이행하고 보안시스템별 정책적용 현황을 관리하여야 한다.

GuardDuty/ WAF/ NetworkFW를 사용하며 각 서비스는 보안팀만 접근 가능하도록 권한 설정이 되어있고, Security Account에서 모두 활성화하고 정책 제어를 중앙통제 방식으로 워크로드 계정에 하달하는 방식이다.

2.10.2 클라우드 보안

인증기준 : 클라우드 서비스 이용 시 서비스 유형(SaaS, PaaS, IaaS 등)에 따른 비인가 접근, 설정 오류 등에 따라 중요정보와 개인정보가 유출되지 않도록 관리자 접근 및 보안 설정 등에 대한 보호대책을 수립 및 이행하여야 한다.

1) 클라우드 서비스 이용 시 서비스 유형에 따른 보안위험을 평가하여 비인가 접근, 설정오류 등을 방지할 수 있도록 보안 구성 및 설정 기준, 보안설정 변경 및 승인 절차, 안전한 접속방법, 권한 체계 등 보안 통제 정책을 수립·이행하고 있는가?

2) 클라우드 서비스 관리자 권한은 역할에 따라 최소화하여 부여하고 관리자 권한에 대한 비인가 접근, 권한 오·남용 등을 방지할 수 있도록 강화된 인증, 암호화, 접근통제, 감사기록 등 보호대책을 적용하고 있는가?

Control Tower를 통해 Organizations에 속한 계정으로 가드레일이 배포되어 일관되고 균일한 보안 정책을 적용할 수 있게 된다. 이러한 구성은 접근, 설정 오류를 방지할 수 있도록하며, 보안 설정 변경 및 승인절차, 권한 체계 등 보안 정책 수립·이행하고 있다.

2.10.3 공개서버 보안

인증기준 : 외부 네트워크에 공개되는 서버의 경우 내부 네트워크와 분리하고 취약점 점검, 접근통제, 인증, 정보 수집/저장/공개 절차 등 강화된 보호 대책을 수립 및 이행하여야 한다.

클라우드 환경에서 On-Prem의 DMZ라는 개념이 존재하지 않는다. 그래서 VPC 내에서 서브넷을 용도에 따라 분리할 수 있다. 그리고 WAF, Network FW를 사용해 어플리케이션나 네트워크단의 보안을 적용 되어있다.

2.10.5 정보전송 보안

인증기준 : 타 조직에 개인정보 및 중요정보를 전송할 경우 안전한 전송 정책을 수립하고 조직 간 합의를 통해 관리 책임, 전송방법, 개인정보 및 중요정보 보호를 위한 기술적 보호조치 등을 협약하고 이행하여야 한다.

네트워크 계층에서는 3rd party와 안전한 정보전송을 위해 https를 사용하는지, 허용된 포트를 통해 전송이 되는지 등을 Network FW를 통해 관리할 수 있다. 하지만 어플리케이션에서 개인정보 전송의 책임범위와 같은 문제는 내부 정책적인 문제다.

2.10.6 업무용 단말기기 보안

PC, 모바일 기기 등 단말기기를 업무 목적으로 네트워크에 연결할 경우 기기 인증 및 승인, 접근 범위, 기기 보안설정 등의 접근통제 대책을 수립하고 주기적으로 점검하여야 한다.

클라우드 환경에서 업무용 단말기로 할 수 있는 것은 개인정보처리 업무에 사용되는 AWS Workspace와 Appstream이다.

이 단말기에 접근하기 위해 외부 IDP에서 인증을 수행할 수 있으므로 접근제어가 가능하며, Workspace와 Appstream은 사설네트워크에 위치하기 때문에 VPN을 통한 인증이 사전에 수행되어야 한다. 또한 업무용 단말기에서 클립보드를 차단하고 정보유출까지 차단할 수 있기 때문에 본 인증기준에 부합하는 구성이다.

2.10.9 악성코드 통제

바이러스·웜·트로이목마·랜섬웨어 등의 악성코드로부터 개인정보 및 중요정보, 정보시스템 및 업무용 단말기 등을 보호하기 위하여 악성코드 예방·탐지·대응 등의 보호대책을 수립· 이행하여야 한다.

GuardDuty에서 악성코드 보호 기능을 제공해주므로 악성코드로부터 노드를 보호할 수 있게 된다.

하지만 이는 컨테이너 기반으로 동작하는 시스템에서는 일반적인 안티바이러스 제품으로 이상행위를 탐지할 수 없기에 Falco를 활용해 컨테이너 레벨에서 일어나는 악의적인 행위를 실시간으로 모니터링 하고 대응할 수 있다.

참고 문헌

전현종. (2023). 디지털 전환 시 ISMS를 내재화 하는 클라우드 보안 아키텍처에 대한 연구 : AWS 중심으로 [석사학위논문, 건국대학교]. https://www.riss.kr/link?id=T16835550

KISA ISMS 인증기준 안내서 2023.11

https://isms.kisa.or.kr/main/ispims/notice/?boardId=bbs_0000000000000014&cntId=21&mode=view

'네트워크,클라우드' 카테고리의 다른 글

| SSL VPN 데몬 동작 원리 (0) | 2025.05.10 |

|---|---|

| Fortigate 가상 방화벽 기술 분석(Fortinet/AhnLab/PaloAlto/Cisco) (1) | 2024.11.19 |

| SD-WAN / SASE Cloud Architecture (0) | 2024.10.15 |

| Snort & PCRE (1) | 2024.10.13 |

| AWS Compute & Container & Severless & Storage (2) | 2024.10.13 |

IT/네트워크/보안