VRF란?VRF(Virtual Routing and Forwarding)는 네트워크 장비에서 논리적으로 라우팅 테이블을 분리하여, 동일한 네트워크 장비 안에서도 서로 다른 고객 또는 서비스 간의 트래픽을 격리할 수 있도록 해주는 기술이다.방화벽에 VRF를 적용할 경우, 한 대의 방화벽 안에서 서로 독립적인 보안 정책과 라우팅을 제공할 수 있어, 복잡한 네트워크 환경에서도 유연한 설계와 보안 분리가 가능해진다.🔍 VRF란?1. 기본 개념Virtual Routing and Forwarding의 약자.하나의 네트워크 장비(라우터, 방화벽 등) 안에서 여러 개의 라우팅 테이블을 동시에 운영할 수 있게 해줌.물리적으로 하나의 장비이지만, 마치 여러 대의 독립된 라우터처럼 동작하게 한다.비유: 한 건물 안에 여러..

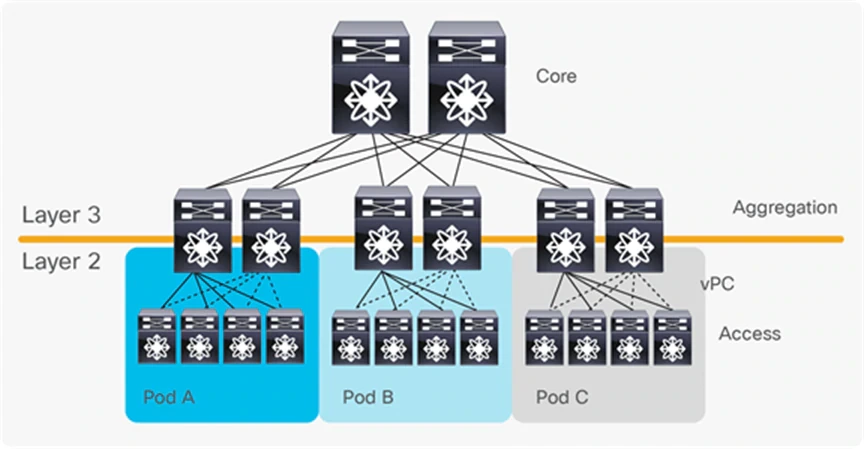

Spine-Leaf 구조 완전 정리: 데이터센터 네트워크의 표준Spine-Leaf 구조는 최신 데이터센터 네트워크에서 표준처럼 자리 잡은 토폴로지다. 높은 가용성과 확장성, 낮은 지연 시간(Low Latency)을 제공하며, 특히 East-West 트래픽이 많은 클라우드 및 고성능 컴퓨팅 환경에서 필수적인 설계 방식이다.기존의 3계층 네트워크 아키텍처(코어-분산-액세스)는 수직적 구조로 인해 확장성과 트래픽 병목에 한계가 있었다. 이를 극복하기 위해 등장한 것이 바로 Spine-Leaf 구조다.1. Spine-Leaf 구조 개요Spine-Leaf는 두 개의 계층으로 단순화된 계층형 네트워크 토폴로지다.Leaf Switch서버, 스토리지, 방화벽 등 엔드 디바이스가 직접 연결되는 액세스 계층대부분 ToR(..

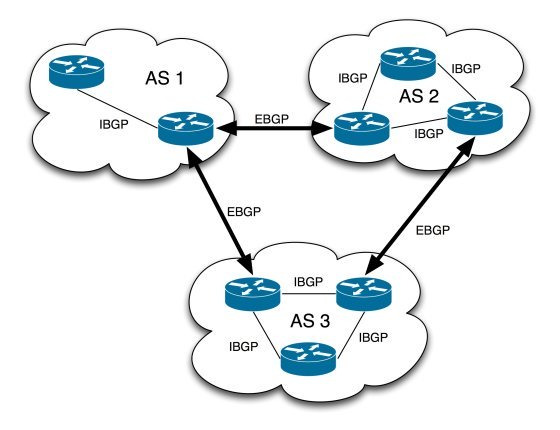

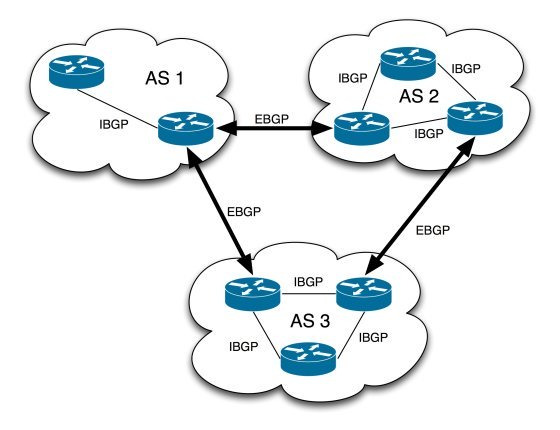

1. BGP란?**BGP(Border Gateway Protocol)**는인터넷 상의 자율 시스템(AS) 간에 경로 정보를 교환하기 위한 라우팅 프로토콜이다.📌 인터넷을 가능하게 만든 라우팅 프로토콜, 즉 "인터넷의 우체부"라고 이해하면 된다.2. 기본 개념 정리용어 설명AS (Autonomous System)독립적인 네트워크 그룹, 하나의 ISP나 대기업 네트워크처럼 특정한 관리 주체가 있는 네트워크 단위. 고유한 AS 번호를 가짐.EGP (Exterior Gateway Protocol)AS 간 경로를 교환하는 프로토콜. BGP는 유일하게 실무에서 사용하는 EGP임.IGP (Interior Gateway Protocol)OSPF, RIP, EIGRP 등 AS 내부에서 사용하는 라우팅 프로토콜.3. B..

LACP와 ECMP: 같은 로드밸런싱? 전혀 다르다데이터센터나 엔터프라이즈 네트워크 설계에서 “로드밸런싱”이란 단어는 자주 등장하지만, 사용하는 기술에 따라 의미는 전혀 달라진다. 대표적인 예로 LACP와 ECMP는 모두 트래픽 분산에 사용되지만, 동작 계층과 목적, 설계 방식이 본질적으로 다르다.1. LACP란 무엇인가?LACP(Link Aggregation Control Protocol)는 IEEE 802.3ad 표준에 기반한 기술로, 다수의 물리 링크를 하나의 논리적 링크로 묶어 동작하게 만든다. 흔히 말하는 LAG(Link Aggregation Group) 구성이 여기에 해당된다.주요 목적대역폭 증가 (예: 1Gbps × 2 → 2Gbps)링크 리던던시 확보단일 대상에 대한 연결 강화동작 방식스위..

🔐 전체적인 인증서 프로세스, 쉽게 말하면...🎁 1. 인증서(Certificate)는 디지털 신분증이다.우리가 현실에서 주민등록증이나 운전면허증으로 신분을 증명하듯,인터넷에서도 컴퓨터나 웹사이트의 신원을 증명하기 위한 "디지털 신분증"이 필요하다.이를 디지털 인증서라고 한다. (예: https 웹사이트의 보안 인증서)🏛️ 2. CA (Certificate Authority, 인증기관)CA는 '공식 발급처', 즉 주민센터와 같은 곳이다.신분증을 아무나 발급해주면 안 되므로, 신뢰할 수 있는 기관만 이를 발급할 수 있다.예시: Let's Encrypt, DigiCert, Comodo 등✉️ 3. CSR (Certificate Signing Request, 인증서 서명 요청)"나 인증서 받고 싶다" 하..

✅ SDN이란?네트워크를 소프트웨어처럼 유연하게 제어할 수 있게 만든 기술이다.기존에는 네트워크 장비 하나하나에 들어가서 직접 설정해야 했으나,SDN은 중앙에서 전체 네트워크를 소프트웨어처럼 통제할 수 있다.🧠 핵심 개념: "제어부"와 "전달부"의 분리기존 네트워크 방식기존의 라우터 구조는 Control Plane과 Data Plane을 함께 가지고 있다.Control Plane (제어부) : 패킷 경로 설정, 관리 및 제어 (Routing 기능)Data Plane (전송부) : 패킷 송수신 (Forwarding 기능)스위치/라우터 자체가 아래의 역할을 모두 함데이터를 어떻게 보낼지 판단(제어)실제로 데이터를 보냄(전달)👉 모든 것을 혼자 다 하였다. 이처럼 하나의 라우터 안에서 패킷 처리와 오버헤드..

✅ SSL VPN 패킷 흐름 개요SSL VPN은 SSL(Secure Sockets Layer) 또는 TLS(Transport Layer Security) 프로토콜을 사용해서 원격 사용자가 인터넷을 통해 사내 네트워크에 안전하게 접속할 수 있게 해주는 기술이다.🔁 전체 흐름 정리🎯 전제 조건SSL VPN Client IP: 192.168.98.10SSL VPN Gateway (Firewall 외부 인터페이스): 192.168.98.254VPN 사용자에게 부여된 가상 IP: 172.16.0.10 (SSL 터널 내부 주소)내부망 서버: 30.30.30.30SSL VPN Proxy가 수신하는 포트: 0.0.0.0:500📦 시간대별 패킷 구조 흐름도📘 예시 환경 기준클라이언트 가상 IP: 172.16.0...

Spring Bean이란?1. Spring Bean의 개념Spring Bean은 Spring 프레임워크의 IoC(Inversion of Control, 제어의 역전) 컨테이너에 의해 생성, 관리되는 객체입니다. 일반적인 Java 객체(POJO, Plain Old Java Object)와 달리, Spring Bean은 Spring 컨테이너에 의해 생명주기가 관리되며, 의존성 주입(Dependency Injection)을 통해 다른 Bean과 연결됩니다.Spring Bean의 특징IoC 컨테이너에 의해 관리: 개발자가 직접 객체를 생성하고 관리하는 것이 아니라, Spring 컨테이너가 대신 수행합니다.의존성 주입(DI): 객체 간의 의존 관계를 외부에서 설정해줍니다.생명주기 관리: Bean의 생성, 초기화,..

Kafka와 RabbitMQ 비교 분석1. 개요메시지 브로커(Message Broker)는 분산 시스템에서 서비스 간 비동기 통신을 가능하게 하는 중요한 컴포넌트입니다. 이 문서에서는 가장 널리 사용되는 두 메시지 브로커인 Kafka와 RabbitMQ의 아키텍처, 특징, 사용 사례를 비교 분석합니다.2. 아키텍처 비교2.1. Kafka 아키텍처Kafka의 아키텍처는 다음과 같은 구성 요소로 이루어져 있습니다:브로커 클러스터: 여러 브로커가 클러스터를 형성하여 토픽과 파티션을 관리합니다.ZooKeeper 앙상블: 브로커 클러스터의 메타데이터를 관리하고 클러스터 조정을 담당합니다.프로듀서 API: 메시지를 생성하여 토픽에 발행합니다.컨슈머 API: 토픽으로부터 메시지를 구독하여 처리합니다.스트림 API: 스..

Mocking이란?1. Mocking의 개념Mocking은 테스트를 진행할 때 실제 객체 대신 가짜 객체(Mock 객체)를 생성하여 사용하는 기법입니다. 이 가짜 객체는 실제 객체의 행동을 흉내내어, 테스트 대상 코드가 의존하는 다른 컴포넌트와의 상호작용을 시뮬레이션합니다.왜 Mocking이 필요한가요?단위 테스트의 독립성 보장: 테스트 대상 코드만 격리하여 테스트할 수 있습니다.외부 의존성 제거: 데이터베이스, 외부 API 등 외부 시스템에 의존하지 않고 테스트할 수 있습니다.테스트 속도 향상: 실제 객체보다 가벼운 Mock 객체를 사용하여 테스트 속도를 높일 수 있습니다.특정 시나리오 테스트: 실제 환경에서 재현하기 어려운 상황(예: 네트워크 오류)을 시뮬레이션할 수 있습니다.2. 단위 테스트와 통합..